✔Группировка Evil Corp использует для вымогательских атак новую малварь Macaw - «Новости»

Хак-группа Evil Corp (она же Indrik Spider и Dridex) начала использовать нового шифровальщика Macaw Locker (или просто Macaw). Эксперты связывают это с санкциями США, которые не позволяют жертвам выплачивать злоумышленникам выкупы.

Исследователи напоминают, что Evil Corp существует как минимум с 2007 года, но сначала хакеры чаще выступали в роли партнеров других группировок. Лишь потом Evil Corp стала концентрироваться на собственных атаках, создав известного банковского трояна Dridex. Со временем, когда атаки программ-вымогателей начали приносить больше прибыли, Evil Corp запустила собственного вымогателя BitPaymer, доставляя его на машины жертв посредством Dridex. Последний постепенно эволюционировал из обычного банкера в сложный и многофункциональный инструмент.

В конечно итоге деятельность группы привлекла внимание американских властей. В 2019 году власти США предъявили обвинения двум россиянам, которые, по информации правоохранителей, стояли за разработкой малвари Dridex и другими вредоносными операциями. Также власти США ввели санкции в отношении 24 организаций и лиц, связанных с Evil Corp и упомянутыми подозреваемыми. В результате компании-переговорщики, которые обычно договариваются с вымогателями об уплате выкупа и расшифровке данных, отказались «работать» с Evil Corp, чтобы избежать штрафов и судебных исков со стороны Министерства финансов США.

В ответ на это Evil Corp стала переименовывать свои вымогатели и маскировать операции, чтобы избежать санкций. Так, в арсенале группировки числятся такие вымогатели, как WastedLocker, Hades и Phoenix и PayloadBIN. Также считается, Evil Corp стоит за шифровальщиком DoppelPaymer, который недавно провел «ребрендинг», и теперь носит имя Grief (или Pay or Grief).

Как теперь сообщает издание Bleeping Computer, недавние атаки на компанию Olympus и корпорацию Sinclair Broadcast Group были связаны с одним и тем же шифровальщиком Macaw Locker, который, похоже, является новым детищем Evil Corp.

Технический директор Emsisoft Фабиан Восар сообщил журналистам, что анализ кода Macaw явно указывает на то, что малварь – это очередной «ребрендинг» семейства вредоносов Evil Corp. Судя по всему, пока Olympus и Sinclair являются единственными жертвами новой малвари.

Другие неназванные источники в ИБ-индустрии поделились с изданием личными станицами жертв Macaw, где злоумышленники требуют выкупы в размере 450 биткоинов (28 млн долларов) за одну атаку и 40 млн долларов за другую. Пока неясно, какой выкуп относится к какой компании.

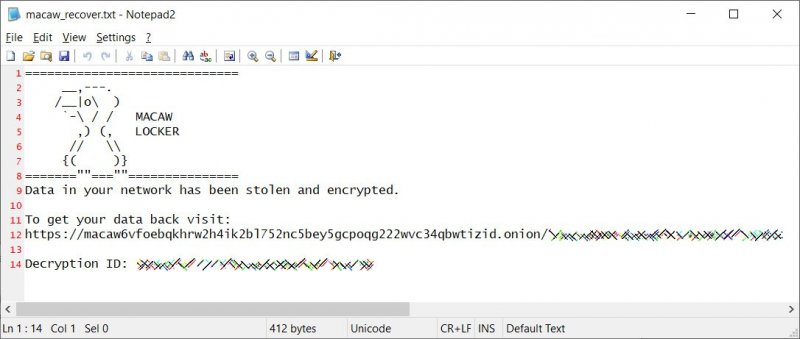

Записка с требованием выкупа и ссылкой на личную страницу жертвы

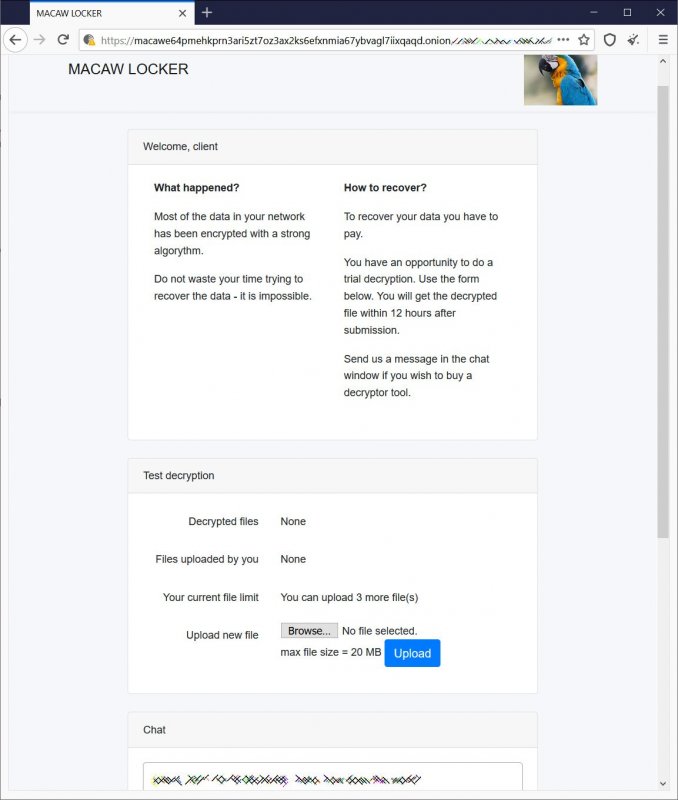

Даркнет-сайт группировки содержит лишь краткое описание того, что произошло с жертвой, инструмент для бесплатного дешифрования трех файлов и ссылку на чат для переговоров со злоумышленниками.