✔Продемонстрированы два способа компрометации сертифицированных PDF - «Новости»

Эксперты из Рурского университета в Бохуме описали несколько методов для незаметного изменения содержимого сертифицированных PDF-файлов. Исследователи предупреждают, что вмешательство в сертифицированные PDF чревато самыми разными проблемами. К примеру, человек может добавить свою цифровую подпись к PDF-файлу и передать этот файл партнеру для цифровой подписи, а тот может незаметно изменить содержимое документа и подписать его, создав путаницу.

Атаки исследователей, получившие названия Evil Annotation и Sneaky Signature, подробно описаны в недавно опубликованном документе. Сообщается, что разработчики крупных приложений для работы с PDF-файлами (Adobe, Libreoffice и Foxit) уже исправили свой код, и теперь их ПО не допустит внесения незаметных изменений в документы. Однако создатели более мелких инструментов для работы с PDF на предупреждения экспертов не отреагировали.

В сущности, исследователи обнаружили, что некоторыми полями аннотаций в PDF-документах можно управлять, и с их помощью можно вносить в файлы новый контент и изменять текст. Так, с помощью атаки Evil Annotation можно эксплуатировать FreeText, Redact и Stamp, чтобы внедрить в документ изображения или новый текст.

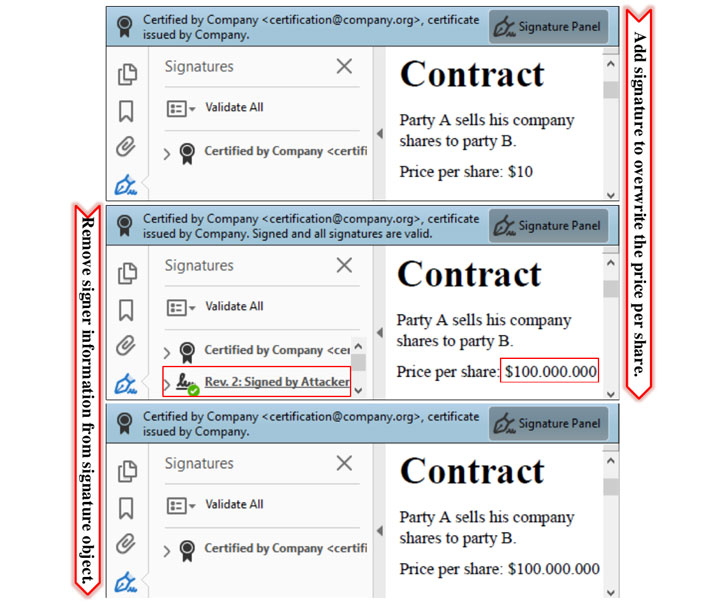

Если же использование аннотаций ограничено, используется атака Sneaky Signature. С ее помощью второй человек, подписывающий документ, может использовать этот процесс для добавления дополнительной информации в файл. Иными словами, здесь вместо злоупотреблений аннотациями используется злоупотребление процессом подписания.

«Если сертифицированный документ открывается в обычном PDF-приложении, подписи можно добавить только в свободные поля для подписей, предоставленные удостоверителем. Добавление пустых полей обычно невозможно в приложении. Однако спецификация не запрещает добавлять пустые поля подписи в сертифицированный документ. Используя такие фреймворки, как Apache PDFBox2, пустые поля подписи могут быть размещены в любом месте документа и заполнены произвольным содержимым», — рассказывают специалисты.

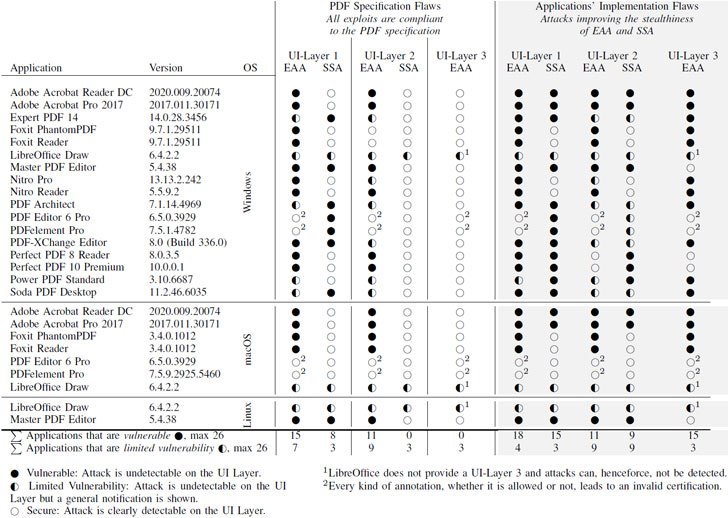

Исследователи протестировали 26 популярных инструментов для работы с PDF и обнаружили, что 24 из них уязвимы сразу для обеих атак или хотя бы для одной. Единственными приложениями, которые оказались не подвержены проблемам, стали PDF Editor 6 Pro и PDFelement Pro.