✔С помощью бага в Firefox можно было похитить файлы cookie с Android-устройства - «Новости»

Независимый ИБ-эксперт Педро Оливейра (Pedro Oliveira) рассказал о баге CVE-2020–15647, который он обнаружил весной текущего года в Firefox для Android. При помощи специально созданного файла HTML можно было похитить файлы cookie с устройства жертвы.

Уязвимость заключалась в том, как Firefox обрабатывает локальные файлы посредством content://URI. Эксплуатация бага позволяла удаленно получить копии файлов cookie с устройства, что давало злоумышленнику доступ к некоторым сайтам, просмотренных пользователем.

Для эксплуатации проблемы нужно было убедить пользователя открыть определенный HTML-файл. Вредоносный файл открывал iframe, который вызвал content://URI для profiles.ini, где содержатся данные о профиле пользователя Firefox, а также файлы cookie. Так как обработка URI в Firefox осуществлялась некорректно, исследователь смог получить копию этого локального файла, к которому не должно быть доступа через веб-страницу.

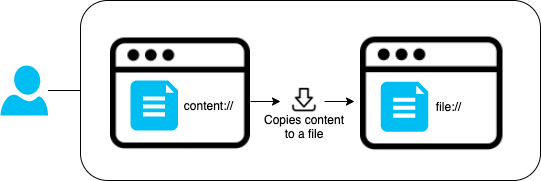

Исследователь объясняет, что браузер перенаправляет content://URI для доступа к локальным файлам на устройстве на file://URI, давая понять, что перед загрузкой он сохранял копию запрошенного ресурса в директорию с приватным кешем.

«Эти content://URI требуют разрешений на чтение и запись, чтобы они были доступны для других приложений. Когда вы делитесь URI между приложениями (например, через Share with) исходное приложение должно предоставить разрешения для этого URI (перед шерингом). В итоге URI имеет разрешения, когда им делятся с приложением-получателем, и лишь оно может получить к нему доступ. Однако, когда само приложение обрабатывает свои URI (а не других приложений), эти разрешения не применяются, то есть приложение может свободно получать доступ к содержимому», — рассказывает Оливейра, отмечая, что любой файл, загруженный Firefox до версии 68.10.1, обрабатывался таким образом.

Так как вредоносный файл, о котором шла речь выше, и локальный файл, который загружается эксплоитом, имеют одинаковые имена, в приватной директории происходит подмена. В итоге, объясняет эксперт, злоумышленник получает открытый вредоносный кешированный файл, а исходный файл подменяется. После загрузки iframe кэшированный вредоносный файл отправляет свое содержимое на вредоносную страницу, где его видит злоумышленник. Поскольку путь и источник не изменились, никакие предупреждения не отображаются.

Данная уязвимость была исправлена еще летом текущего года, когда Firefox обновили до версии 68.10.1.