✔Группа Dark River атакует предприятия российского оборонного комплекса - «Новости»

Positive Technologies сообщает о новой хакерской группировке Dark River, которая целенаправленно атакует предприятия российского оборонного комплекса, инвестируя серьезные финансовые и интеллектуальные ресурсы в развитие своего инструментария.

Специалисты изучили внутреннее устройство и механизмы работы сложного модульного бэкдора MataDoor, принадлежащего Dark River и обнаруженного при расследовании некоего инцидента в прошлом году.

Эксперты рассказывают, что группа тщательно подходит к выбору своих жертв и действует точечно. В настоящее время известно несколько случаев применения MataDoor в кибератаках, все они были нацелены на крупные организации, связанные с оборонно-промышленным комплексом.

MataDoor хорошо маскируется: имена его исполняемых файлов похожи на названия легального ПО, установленного на зараженных устройствах, а ряд образцов имеет действительную цифровую подпись. Чтобы максимально усложнить обнаружение малвари, ее разработчики использовали различные виды утилит-упаковщиков, скрывающих вредоносный код.

«Главная особенность бэкдора MataDoor в том, что он имеет сложную архитектуру, — подчеркнул Максим Андреев, старший специалист отдела исследования угроз ИБ Positive Technologies. — Анализ кода показывает, что в разработку этого инструмента были вложены серьезные ресурсы. Это хорошо продуманный вредонос с глубокой индивидуальной разработкой в плане транспорта, скрытности и архитектуры. Группировка не стала использовать коробочные решения, многие протоколы намеренно реализованы разработчиком самостоятельно. Большая и сложная транспортная система позволяет гибко настраивать коммуникацию с командой оператора, с сервером, чтобы оставаться скрытым и незамеченным. Это вредоносное ПО может действовать даже в логически изолированных сетях, вытаскивать и передавать данные откуда угодно».

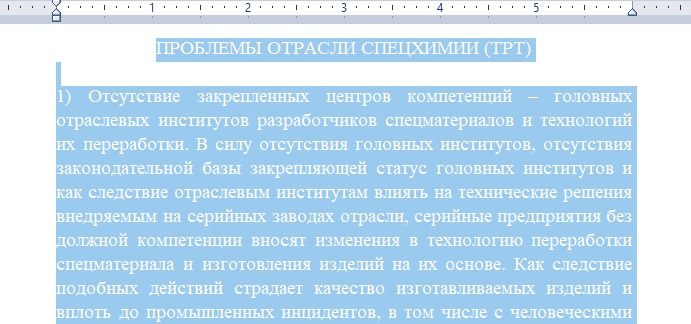

Исследователи считают, что внедрение бэкдора начинается с фишинговых писем, к которым злоумышленники прикрепляют документ в формате DOCX, посвященный сфере деятельности атакованного предприятия.

Особенность работы бэкдора заключается в том, что он побуждает получателя включить режим редактирования документа — просто открыть вложение недостаточно. Это является необходимым условием для отработки эксплоита.

Пример документа, посвященного области деятельности предприятия

Похожие письма, содержащие документы с эксплоитами для уязвимости CVE-2021-40444, рассылались на российские предприятия ОПК в августе-сентябре 2022 года. Например, злоумышленники намеренно использовали в тексте документа неконтрастный шрифт. Чтобы его прочитать, пользователь менял цвет шрифта, запуская режим редактирования. Одновременно с этим происходила загрузка и выполнение вредоносной полезной нагрузки с контролируемого киберпреступниками ресурса.

Отмечается, что в некоторых атаках хакеры использовали взломанные почтовые ящики, поэтому необходимо учитывать, что они также могут прибегать к социальной инженерии. В связи с этим специалисты рекомендуют не только придерживаться стандартных правил кибергигиены, но и тщательно оценивать следующие аспекты: есть ли в письме нетипичные для переписок компании вложения, верна ли подпись, мог отправитель написать такое послание и насколько его вопрос соответствует компетенциям потенциальной жертвы.