✔Android-вредонос Cellik встраивается в приложения из магазина Google Play - «Новости»

Специалисты компании iVerify обнаружили, что на хак-форумах рекламируется новая малварь для Android — Cellik, которая распространяется по модели «malware-as-a-service» (малварь как услуга). Главная опасность Cellik заключается в его способности маскироваться под легитимные приложения из Google Play Store.

Злоумышленники предлагают подписку на вредоноса за 150 долларов в месяц или 900 долларов за бессрочную лицензию.

«Клиенты» MaaS-сервиса могут выбрать практически любое приложение из официального магазина для Android и создать его вредоносную копию, которая сохраняет оригинальный интерфейс и функциональность. В итоге потенциальная жертва получает работающее приложение, которое выполняет все заявленные функции, однако при этом скрыто передает данные злоумышленникам.

Авторы Cellik встроили в малварь конструктор APK-файлов с прямой интеграцией с Google Play Store. Это позволяет хакерам буквально в несколько кликов просматривать каталог приложений, выбирать нужные и генерировать зараженные версии. По утверждениям продавца, такая «упаковка» помогает обходить защиту Play Protect, хотя независимых подтверждений этих заявлений нет.

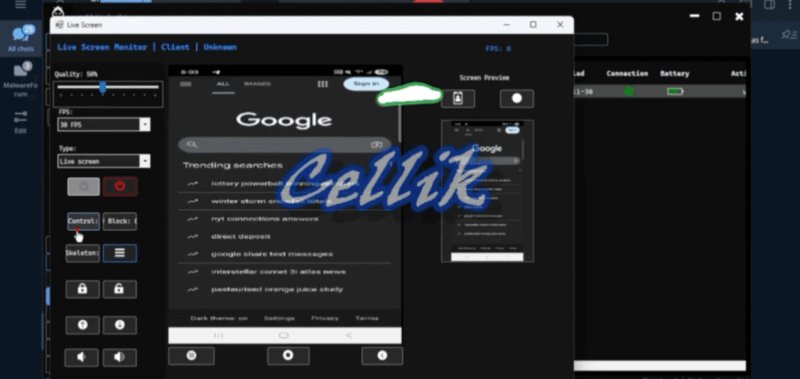

Троян способен в режиме реального времени транслировать экран зараженного устройства, перехватывать уведомления из любых приложений, получать доступ к файловой системе и похищать данные. Также Cellik может полностью стереть данные с зараженного устройства и поддерживает зашифрованную связь со своим управляющим сервером.

Исследователи пишут, что особенную опасность представляют возможности Cellik по краже учетных данных. Малварь оснащена системой внедрения фальшивых экранов входа, которые накладываются поверх легитимных приложений. Когда пользователь вводит логин и пароль (считая, что авторизуется в банковском приложении или социальной сети), данные перехватываются хакерами.

Другая опасная функция — скрытый режим браузера. Злоумышленники могут использовать зараженное устройство для посещения сайтов, используя сохраненные файлы cookie жертвы. Это позволяет получать доступ к аккаунтам без ввода паролей, обходя двухфакторную аутентификацию.

Кроме того, подчеркивается, что Cellik способен внедрять вредоносный код непосредственно в уже установленные на устройстве приложения. Это делает обнаружение заражения крайне сложным — программы, которым пользователь доверял годами, могут внезапно стать вредоносными.