✔Уязвимость в ownCloud уже взяли на вооружение хакеры - «Новости»

Хакеры уже атакуют критическую уязвимость в ownCloud (CVE-2023-49103), которая раскрывает пароли администраторов, учетные данные почтовых серверов и лицензионные ключи в контейнерах.

Несколько дней назад разработчики ownCloud опубликовали сразу три бюллетеня безопасности, предупреждающие о трех уязвимостях в различных компонентах ownCloud, которые могут нести серьезные риски, и призвали администраторов как можно скорее применить рекомендованные средства защиты.

Одна из трех уязвимостей (CVE-2023-49103) получила максимальную оценку по шкале CVSS — 10 баллов из 10 возможных. Дело в том, что этот баг позволяет удаленному злоумышленнику выполнить phpinfo() через приложение ownCloud graphapi, что приведет к раскрытию переменных окружения, включая хранящиеся в них данные.

«В контейнерных развертываниях переменные окружения могут содержать конфиденциальные данные, включая пароли администраторов ownCloud, учетные данные почтового сервера и лицензионные ключи», — предупреждали разработчики.

Как теперь сообщают специалисты компании Greynoise, использовать CVE-2023-49103 для атак с целью кражи данных сосем несложно, и хакеры поспешили применить свежий баг в своих атаках.

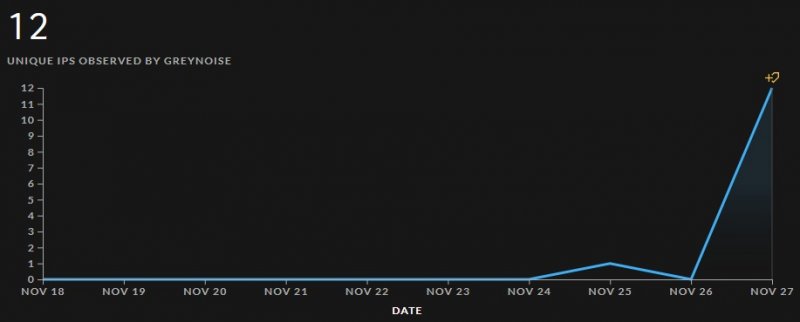

Массовая эксплуатация уязвимости началась еще 25 ноября 2023 года, и количество атак продолжает постоянно увеличиваться. Исследователи Greynoise отследили 12 уникальных IP-адресов, эксплуатирующих CVE-2023-49103.

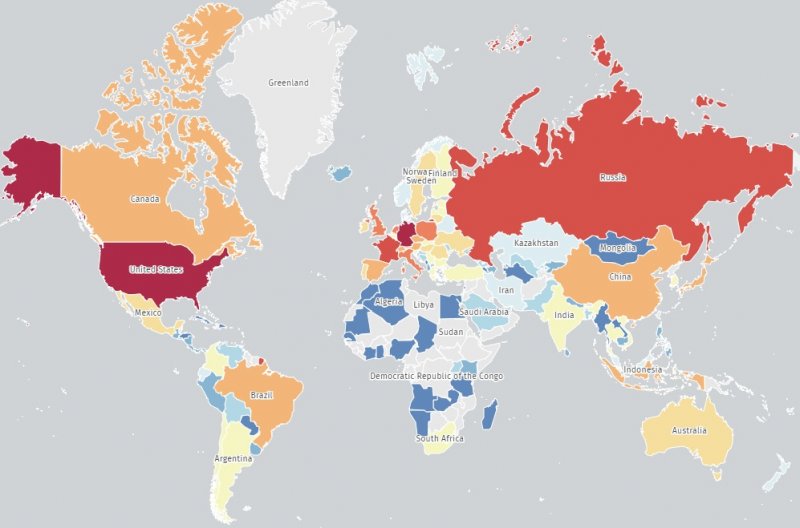

Аналогичную картину наблюдают аналитики Shadowserveк Foundation, предупреждая, что в настоящее время в сети можно обнаружить около 11 000 доступных экземпляров ownCloud, большинство из которых расположены в Германии, США, Франции и России.

Напомним, что для исправления проблемы рекомендуется удалить файл owncloud/apps/graphapi/vendor/microsoft/microsoft-graph/tests/GetPhpInfo.php, отключить функцию phpinfo в контейнерах Docker, а также сменить потенциально скомпрометированные секреты, включая пароль администратора ownCloud, учетные данные от почтового сервера, БД и ключи доступа для Object-Store/S3. При этом разработчики подчеркивали, что простое отключение graphapi решить проблему не поможет.