✔Незащищенный API использовался для обнаружения номеров телефонов пользователей Authy - «Новости»

Компания Twilio предупредила, что незащищенный эндпоинт API позволял злоумышленникам узнать миллионы телефонных номеров пользователей Authy, что потенциально делало их уязвимыми для SMS-фишинга и атак с подменой SIM-карт.

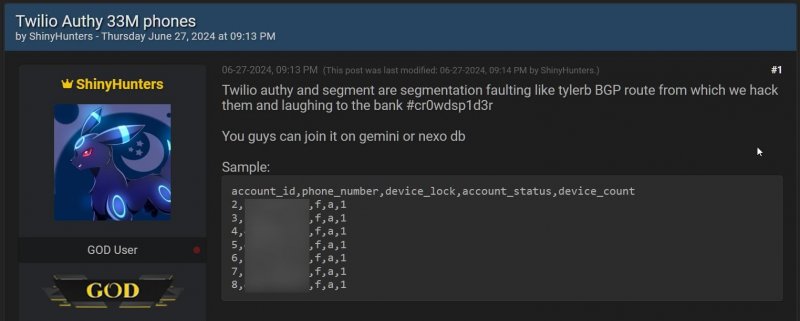

В конце июня хакер под ником ShinyHunters слил в сеть файл CSV, якобы содержащий 33 млн телефонных номеров, зарегистрированных в сервисе двухфакторной аутентификации Authy. В этом файле насчитывается 33 420 546 строк, каждая из которых содержит ID аккаунта, номер телефона, колонку over_the_top, статус аккаунта и количество связанных с ним устройств.

ShinyHunters пишет: «Вы можете объединить [этот список] с БД gemini или Nexo», намекая, что преступники могут сопоставить список телефонных номеров пользователей Authy с данными, которые утекли у криптокомпаний Gemini и Nexo.

Представители Twilio подтвердили изданию Bleeping Computer, что злоумышленники составили этот список, используя плохо защищенный API, не требовавший аутентификации.

«Twilio обнаружила, что злоумышленники смогли получить данные, связанные с учетными записями Authy, включая номера телефонов, благодаря использованию неаутентифицированного эндпоинта. Мы приняли меры по защите этого эндпоинта и больше не допускаем неаутентифицированных запросов», — сообщили в Twilio.

В компании подчеркивают, что не обнаружили никаких доказательств того, что злоумышленники получили доступ к системам Twilio или другим конфиденциальным данным.

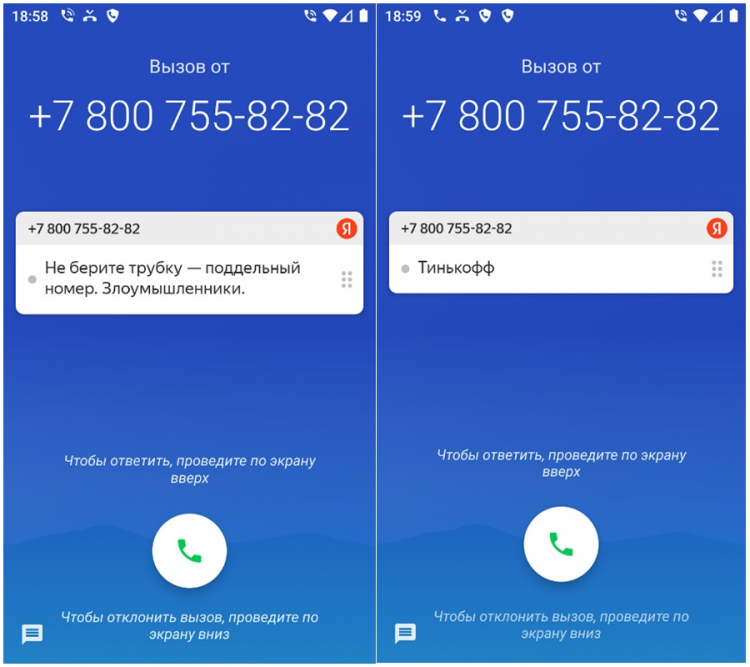

Теперь всем пользователям Authy рекомендуется обновить приложения до новейших версий (Android — 25.1.0 и iOS — 26.1.0), а также их призывают сохранять бдительность и быть готовыми к возможным фишинговым атакам.

Журналисты объясняют, что опубликованные ShinyHunters данные были получены путем отправки огромного списка телефонных номеров упомянутому незащищеному эндпоинту API. Если номер был действительным, API возвращал информацию о связанных с ним учетных записях Authy.

В настоящее время API уже защищен, и его больше нельзя использовать для таких «проверок».

Напомним, что в прошлом хакеры аналогичным образом собрали информацию о пользователях Twitter, злоупотребляя API, чтобы сопоставить телефонные номера пользователей с их аккаунтами в социальной сети.