✔Хакеры злоупотребляют Google Cloud Run для распространения банковских троянов - «Новости»

Специалисты Cisco Talos обнаружили, что с сентября 2023 года хакеры злоупотребляют сервисом Google Cloud Run для массового распространения банковских троянов Astaroth, Mekotio и Ousaban.

По словам исследователей, Google Cloud Run в последнее время стал привлекательным для киберпреступников за счет своей дешевизны, а также благодаря способности обходить стандартные защитные блоки и фильтры.

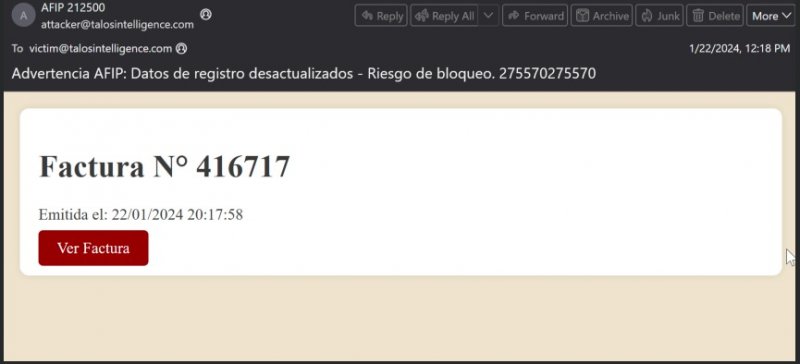

Обычно атаки начинаются с рассылки фишинговых писем, замаскированных под настоящие сообщения о счетах, финансовых отчетах или сообщения от местных органов власти и налоговых служб. Большинство писем в изученной специалистами кампании были написаны на испанском языке, поскольку атаки направлены на пользователей из стран Латинской Америки.

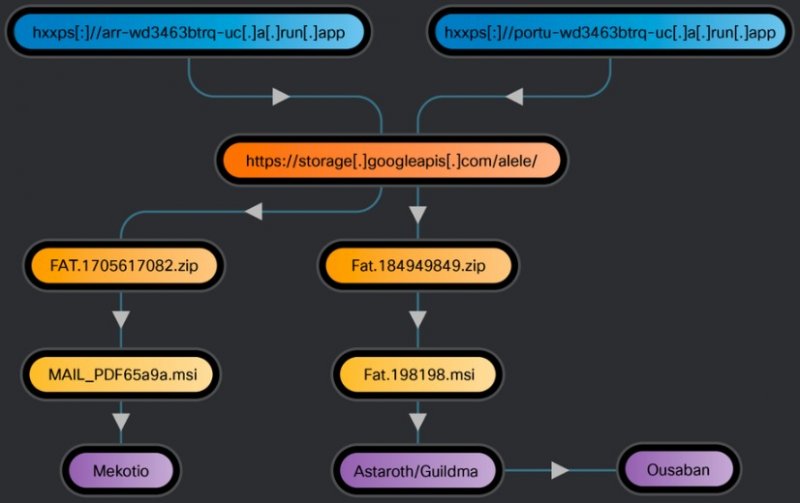

В письмах хакеров содержатся ссылки, перенаправляющие потенциальных жертв на вредоносные веб-сервисы, размещенные в Google Cloud Run. При этом в некоторых случаях полезная нагрузка доставляется напрямую через файлы MSI, а в других сервис выдает перенаправление 302 на Google Cloud Storage, где хранится ZIP-архив с MSI-файлом.

Если жертва запускает вредоносный MSI-файл, в систему загружаются и выполняются новые компоненты и полезные нагрузки (с помощью Windows-инструмента BITSAdmin). После этого малварь закрепляется в системе жертвы путем добавления в папку Startup LNK-файлов (sysupdates.setup.lnk), настроенных на выполнение PowerShell-команды, которая запускает скрипт AutoIT.

В этой кампании используются сразу три банковских трояна: Astaroth (он же Guildma), Mekotio и Ousaban. Каждый из них предназначен для незаметного проникновения в систему и хищения конфиденциальных финансовых данных, которые потом могут использоваться для захвата чужих банковских аккаунтов.

Изначально целью Astaroth были только бразильские пользователи, но теперь банкер атакует более 300 финансовых учреждений в 15 странах Латинской Америки. Также отмечается, что недавно малварь научилась собирать учетные данные для криптовалютных сервисов. Используя кейлоггинг, захват экрана и мониторинг буфера обмена, Astaroth не только ворует конфиденциальные данные, но также способен перехватывать трафик и манипулировать им ради для получения банковских учетных данных.

Mekotio так же активен уже несколько лет и сосредоточен на латиноамериканском регионе. Троян похищает банковские реквизиты, личные данные и совершает мошеннические операции. Кроме того, он способен манипулировать браузерами жертв, перенаправляя их на фишинговые сайты.

Ousaban представляет собой еще один банковский троян, способный перехватывать нажатия клавиш, делать снимки экрана и выманивать банковские реквизиты жертв с помощью фальшивых банковских порталов. Исследователи пишут, что Ousaban поставляется на более позднем этапе цепочки заражения Astaroth, то есть операторы этих вредоносов могут сотрудничать, или же за этими банкерами стоят одни и те же люди.

Представители Google сообщают, что уже очистили Google Cloud Run от вредоносных ссылок и рассматривают возможность усиления защитных мер для предотвращения такой вредоносной активности в будущем.