✔Атака VoltSchemer использует беспроводные зарядки для ввода голосовых команд и повреждения устройств - «Новости»

Группа исследователей из Университета Флориды и компании CertiK продемонстрировала набор атак VoltSchemer, нацеленных на беспроводные зарядные устройства. Эти атаки позволяют манипулировать голосовыми помощниками смартфонов и обходить защиту стандарта Qi для повреждения близлежащих предметов (путем их нагрева до температуры выше 280 градусов Цельсия).

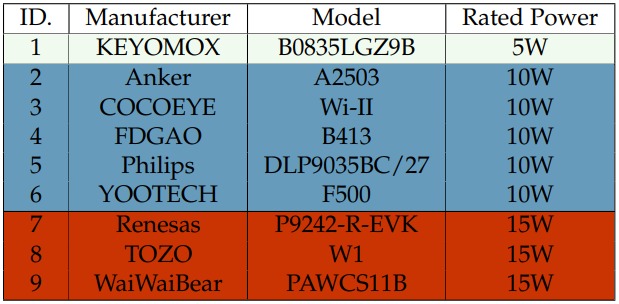

VoltSchemer представляет собой атаку, которая использует электромагнитные помехи для манипулирования поведением зарядных устройств. Исследователи протестировали девять самых продаваемых беспроводных зарядок, доступных по всему миру, и выявили целый ряд уязвимостей в этих продуктах.

Протестированные устройства

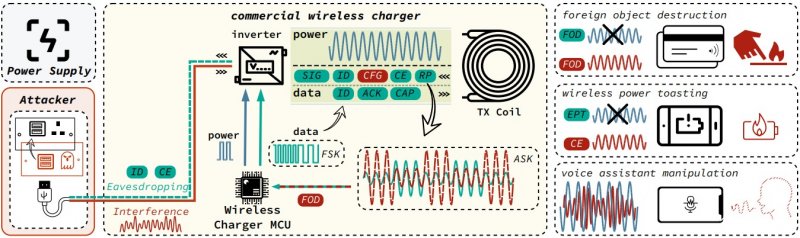

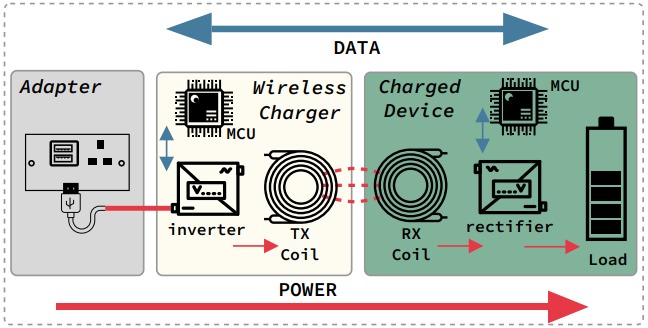

В основе атак VoltSchemer лежит тот факт, беспроводные зарядки используют электромагнитные поля для передачи энергии между двумя объектами, опираясь на электромагнитную индукцию.

Работа беспроводной зарядки

Как обнаружили исследователи, злоумышленники могут манипулировать напряжением, подаваемым на зарядное устройство, и регулировать колебания напряжения (шумы) для создания помех, которые в итоге могут повлиять на свойства генерируемых магнитных полей. Это помешает нормальному обмену данными между зарядной станцией и смартфоном, в которых используются микроконтроллеры, управляющие процессом зарядки, исказит сигнал и с высокой точностью «испортит» передаваемые данные.

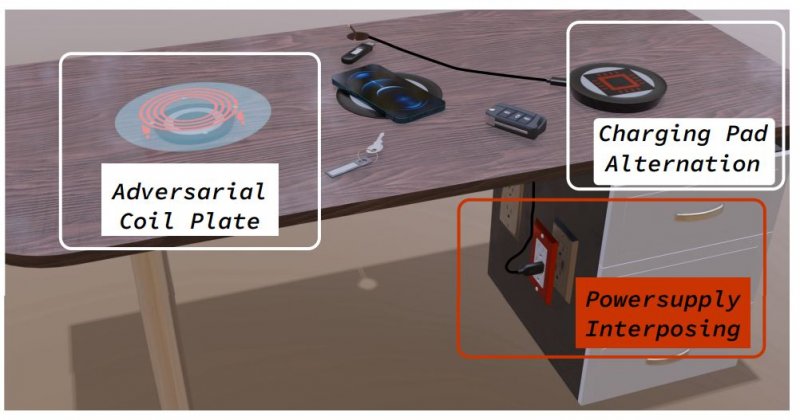

Подчеркивается, что такие манипуляции могут осуществляться с помощью промежуточного устройства, то есть злоумышленнику не придется физически модифицировать саму зарядную станцию или заражать смартфон жертвы специальной малварью.

В роли вредоносных промежуточных устройств, создающих нужные колебания напряжения, может выступать что угодно. К примеру, исследователи предполагают, что можно замаскировать такой девайс под рекламный аксессуар или какой-либо подержанный товар.

По сути, VoltSchemer использует уязвимости в аппаратном обеспечении беспроводных зарядных станций и протоколах, регулирующих передачу данных. Специалисты описывают три возможных вектора атак, включая перегрев, обход стандартов безопасности Qi и подачу голосовых команд на заряжаемый смартфон.

Векторы атак VoltSchemer

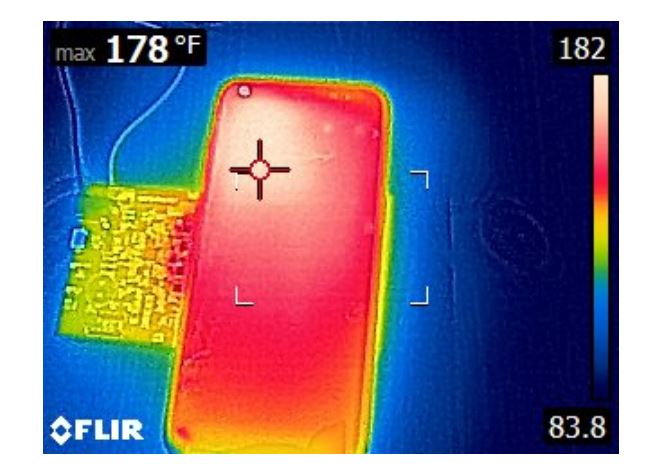

Первая атака связана с тем, что смартфоны сконструированы таким образом, чтобы прекращать зарядку сразу после достижения полного заряда аккумулятора, о чем они сообщают зарядной станции для уменьшения или полного прекращения подачи энергии. Однако VoltSchemer, может нарушить эту связь, вынудив зарядное устройство продолжать поддерживать максимальную мощность, что приведет к перезарядке и перегреву смартфона, создаст значительную угрозу и может привести к возгоранию.

Исследователи пишут, что хотя во время одного из тестов смартфон инициировал аварийное отключение при температуре 76,7 градусов Цельсия, передача энергии продолжилась, и в итоге температура стабилизировалась на высокой отметке 81 градус Цельсия.

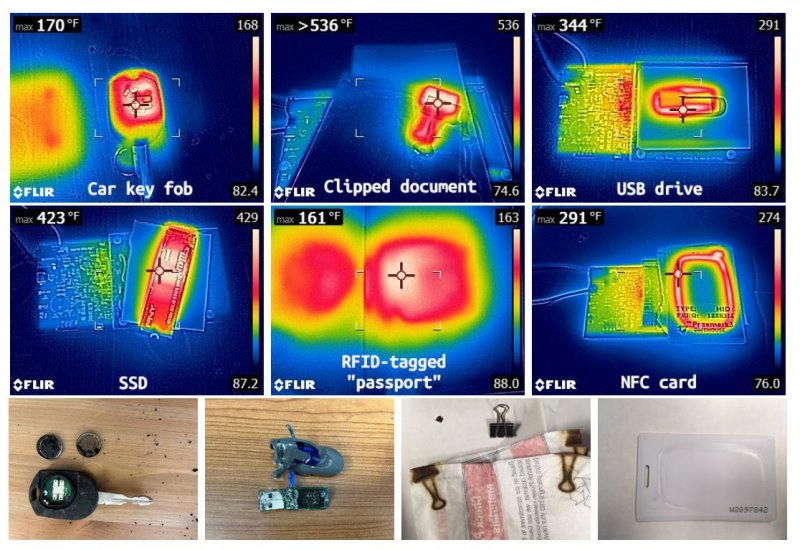

Второй тип атак VoltSchemer позволяет обойти защитные механизмы стандарта Qi и инициировать передачу энергии на близлежащие объекты, находящиеся в непосредственной близости от зарядной станции. В качестве примера в отчете приводятся автомобильные брелоки, USB-накопители, RFID- и NFC-чипы, используемые в платежных картах и системах контроля доступа, SSD-накопители в ноутбуках и так далее.

Экспериментируя с этим типом атак, исследователи нагрели скрепку для документов до температуры 280 градусов Цельсия, а этого более чем достаточно, чтобы поджечь бумаги.

Электронные устройства и вовсе не рассчитаны на такие температуры и могут оказаться безвозвратно повреждены. Так, в автомобильном брелоке взорвалась батарея, и устройство было полностью разрушено, а в случае с USB- и SDD-накопителей атаки привели к потере данных.

Третий тип атаки связан с передачей неслышимых человечески ухом голосовых команд помощникам iOS (Siri) и Android (Google Assistant). Исследователи продемонстрировали, что с помощью сигналов, передаваемых в радиусе действия зарядной станции, можно создать серию голосовых команд, добиваясь инициации голосового вызова, открытия сайта или запуска приложения.

Однако такая атака имеет ряд ограничений, которые делают ее практически неосуществимой в реальной жизни. Например, злоумышленнику придется сначала записать голосовые команды своей жертвы, а затем внедрить их, смешав с выходным сигналам зарядного устройства.

«Основная проблема, связанная с нашими атаками, это недостаточное подавление помех в определенных частотных диапазонах. Этот недостаток делает все технологии беспроводной зарядки потенциально уязвимыми для атак, особенно мощные системы, такие как беспроводная зарядка электромобилей», — пишут эксперты.

В конце отчета сообщается, что исследователи сообщили о своих выводах производителям протестированных зарядных станций и обсудили меры защиты, которые могли бы устранить риски, связанные с VoltSchemer. Однако подробности об этих контрмерах пока не раскрываются.