✔Специалисты FACCT изучили новый троян удаленного доступа RADX RAT - «Новости»

В конце 2023 года специалисты FACCT зафиксировали несколько фишинговых рассылок от хак-группы, которая обычно использует троян удаленного DarkCrystal RAT для атак на российские компании. Среди целей злоумышленников были маркетплейсы, торговые сети, банки, IT-компании, телекоммуникационная и строительная компании.

DarkCrystal RAT – троян удаленного доступа, появившийся в продаже в 2019 году. Способен делать скриншоты, перехватывать нажатия клавиш и красть различные типы данных из системы, включая данные банковских карт, файлы cookie, пароли, историю браузера, содержимое буфера обмена и учетные записи Telegram, Steam, Discord, FileZilla. Написан на C# и имеет модульную структуру.

В случае успеха злоумышленники могли бы получить доступ к внутренним финансовым и юридическим документам компаний, клиентским базам данных, учетным записям от почтовых сервисов и мессенджеров.

Однако проанализировали содержимое рассылок, специалисты обнаружили новый троян удаленного доступа — RADX.

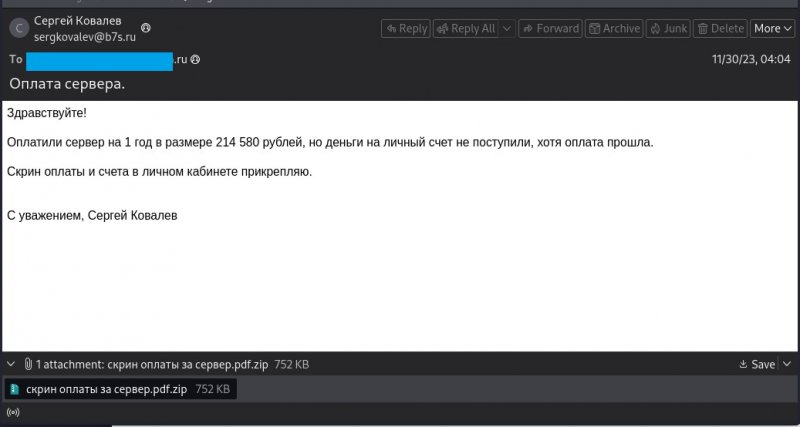

Исследователи рассказывают, что в конце ноября 2023 года злоумышленники рассылали с почты sergkovalev@b7s[.]ru фишинговые письма с темой «Оплата сервера». В письма содержалось два вида вложений: «скрин оплаты за сервер.zip» или «скрин оплаты за сервер.pdf.zip».

В первом архиве содержался файл «скрин оплаты за сервер.scr», который устанавливал в системы жертв вышеупомянутый DarkCrystal RAT. В данном случае командным центром (C2) DarkCrystal RAT выступал IP-адрес 195.20.16[.]116.

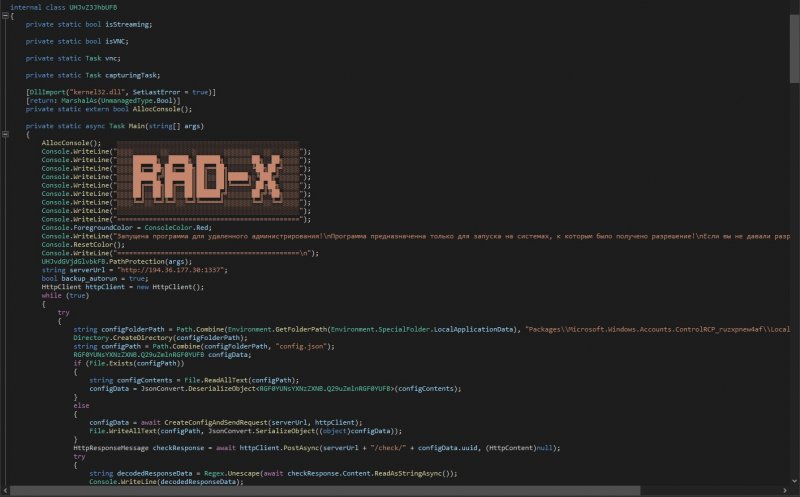

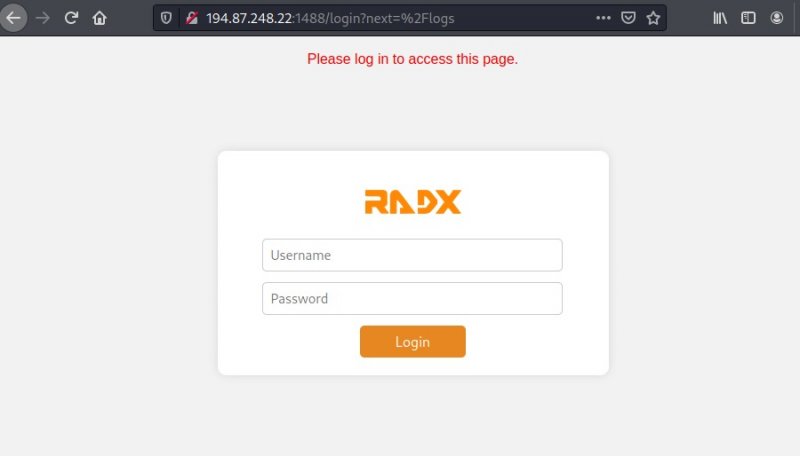

Во втором архиве содержался лоадер «скрин оплаты за сервер.pdf.exe», который устанавливал на компьютеры пострадавших ранее неизвестную малварь, которую аналитики назвали RADX RAT. Дело в том, что анализируя обнаруженные на VirusTotal схожие образцы, принадлежащие данному семейству вредносов, удалось обнаружить в одном из них ASCII-арт «RAD-X», а также была обнаружена форма авторизации RADX.

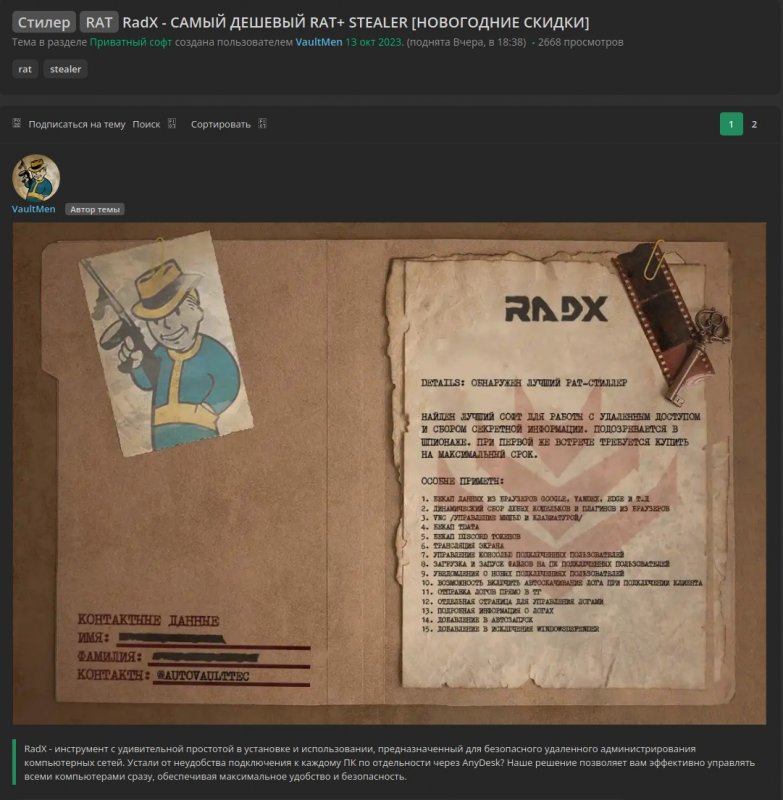

Вскоре RADX RAT обнаружился в продаже на хакерском форуме. Оказалось, что малварь продают с октября 2023 года и рекламируют следующим образом: «самый лучший софт для работы с удаленным доступом и сбором секретной информации».

Также злоумышленники позиционируют RADX еще и как «самый дешевый RAT», предлагая его с новогодней скидкой с программой-стилером в придачу. Так, недельная аренда RADX со скидками обходится всего 175 рублей в месяц, а трехмесячная — 475 рублей.

Анализ вредоноса показал, что он обладает следующими возможностями:

- сбор информации о видеокарте и процессоре (команда user_not_found);

- сбор информации о скомпрометированном хосте, обращаясь к ресурсу http://ipinfo[.]io/json (команда user_not_found);

- сбор информации из браузеров: Microsoft Edge, Chrome, Yandex Browser, Opera GX, Opera, Slimjet, Brave, Vivaldi” (команда backup_info);

- сбор информации из расширений браузеров: Microsoft Edge и Chrome (команда backup_info);

- сбор информации из криптокошельков: Exodus, Electrum и Coinomi (команда backup_info);

- сбор токенов мессенджеров Telegram и Discord (команда backup_info);

- создание скриншотов (команды stream_start и stream_stop);

- открытие ссылок в браузере (команда open_link);

- выполнение команд в оболочке командной строки cmd.exe (команда cmd);

- загрузка файлов с управляющего сервера на скомпрометированный хост и их последующий запуск (команда upload_file);

- поддержка VNC (эмуляция мыши и клавиатуры на скомпрометированном хосте) (команды vnc_start и vnc_stop);

- закрепление в системе через создание задачи в планировщике заданий;

- добавление исполняемого файла RADX RAT в исключение Windows Defender;

- сбор файлов с расширениями *.txt, *.doc, *.docx, *.xlsx, *.xls в каталоге %USERPROFILE%Desktop (команда backup_info);

- создание конфигурационного файла, содержащего информацию о скомпрометированном хосте %USERPROFILE%AppDataLocalPackagesMicrosoft.Windows.Accounts.ControlRCP_ruzxpnew4afconfig.json (команда user_not_found);

- создание задачи MicrosoftWindowsControlRCP в планировщике заданий, которая запускает файл %USERPROFILE%AppDataLocalPackagesMicrosoft.Windows.Accounts.ControlRCP_ruzxpnew4af<название файла>.exe (например: AppLaunch.exe) каждый раз при входе пользователя в систему.

Кроме того отмечается, что в RADX RAT используется Fody.Costura версии 5.7.0 (плагин под фреймворк Fody версии 6.5.5.0 или 6.8.0.0) для сжатия и встраивания зависимостей как ресурсы в единую сборку, что упрощает развертывание вредоносной программы и уменьшает размер ее исполняемого файла.