✔Атака NoFilter помогает повысить привилегии в Windows - «Новости»

Специалист компании Deep Instinct Рон Бен Ицхак (Ron Ben Yizhak) представил на конференции Defcon новую атаку NoFilter, которая опирается на Windows Filtering Platform (WFP) для повышения привилегий в Windows.

Как объясняет эксперт, если у злоумышленника уже есть возможность выполнять код с правами администратора, но его целью является выполнение, например, LSASS Shtinkering, таких привилегий будет недостаточно, потребуется запуск как NT AUTHORITYYSTEM. В таком случае атака NoFilter позволит перейти от прав администратора к SYSTEM.

Отправной точкой для этого исследования послужил собственный инструмент компании под названием RPC Mapper, который используется для сопоставления методов удаленного вызова процедур (remote procedure call, RPC), особенно тех, которые вызывают WinAPI. Он привел к обнаружению метода BfeRpcOpenToken, который является частью WFP.

Напомним, что WFP представляет собой набор API и системных сервисов, которые используются для обработки сетевого трафика и позволяют настраивать фильтры, разрешающие или блокирующие коммуникации.

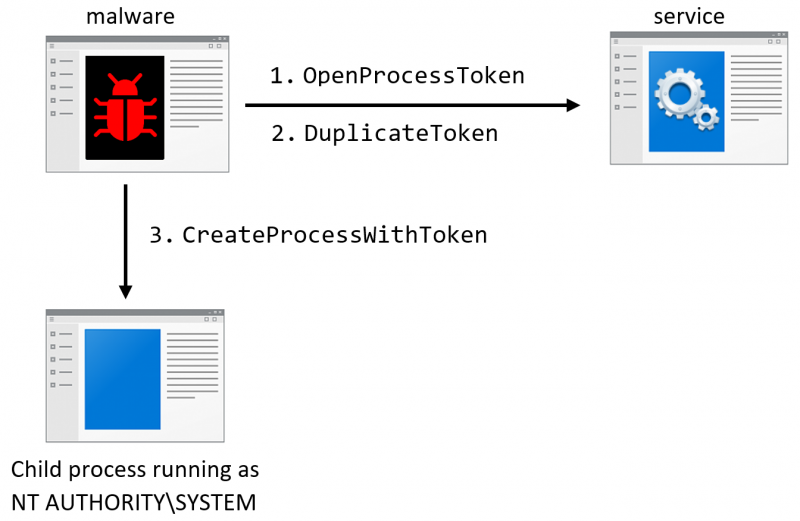

«Таблицу дескрипторов (handle table) другого процесса можно получить, вызвав NtQueryInformationProcess, — объясняет эксперт. — В этой таблице перечислены токены, удерживаемые процессом. Дескрипторы этих токенов могут быть продублированы, чтобы другой процесс мог повысить права до SYSTEM».

Таким образом, вредоносная программа, работающая в user mode, имеет возможность получить доступ к токенам других процессов, используя определенные функции (например, DuplicateToken или DuplicateHandle), а затем использовать токен для запуска дочернего процесса с привилегиями SYSTEM.

При этом такая атака может быть скрытной и не оставит после себя практически никаких следов и логов, но NoFilter поможет запустить новую консоль как NT AUTHORITYYSTEM, или под видом другого пользователя, вошедшего в систему.

Рон Бен Ицхак резюмирует, что новые векторы атак можно найти даже просто изучив встроенные компоненты ОС, такие как WFP.

Также в отчете отмечается, что компанию Microsoft заранее уведомили об этой проблеме, однако там сочли, что описанное поведение уязвимостью не является.