✔Хакеры сливают данные компании Western Digital - «Новости»

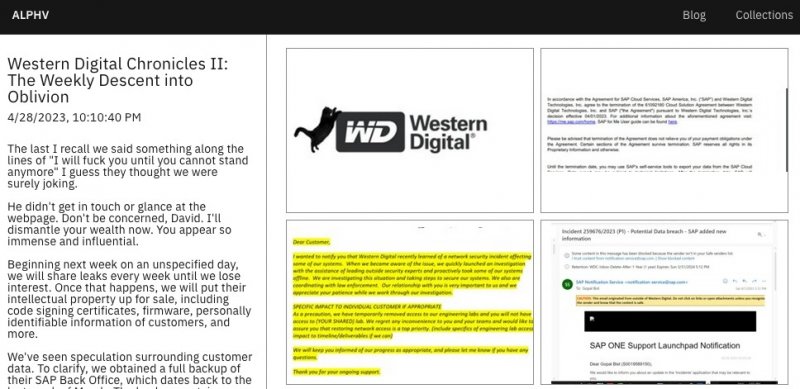

Операторы вымогательской малвари BlackCat (она же ALPHV) опубликовали скриншоты внутренних писем и видеоконференций компании Western Digital. Похоже, хакеры сохраняли доступ к системам компании, даже после того, как Western Digital обнаружила атаку и на нее отреагировала.

Western Digital подверглась взлому в конце марта 2023 года. Тогда злоумышленники скомпрометировали внутреннюю сеть и похитили данные компании. При этом вымогательскую малварь в сети Western Digital не развертывали, и файлы не были зашифрованы.

В результате этой атаки почти две недели не работали облачные сервисы компании, включая Cloud, My Cloud Home, My Cloud Home Duo, My Cloud OS 5, SanDisk ibi и SanDisk Ixpand Wireless Charger, а также связанные с ними мобильные, десктопные и веб-приложения.

О том, что инцидент, скорее всего, связан с вымогательской атакой первым сообщило издание TechCrunch. По информации журналистов, злоумышленники сумели похитить у компании около 10 ТБ данных. Хакеры поделились с TechCrunch образцами украденных данных, включая файлы, подписанные с помощью украденных ключей Western Digital, номера корпоративных телефонов, не доступные в открытом доступе, а также скриншоты прочих внутренних данных.

Первое заявление хакеров об атаке на WD

Хотя тогда злоумышленники утверждали, что не связан с группировкой ALPHV, вскоре на сайте хак-группы появилось сообщение о том, что данные Western Digital будут опубликованы в открытом доступе, если компания не выплатит выкуп.

Как сообщает теперь ИБ-исследователь Доминик Альвьери (Dominic Alvieri), стремясь надавить на пострадавшую компанию, хакеры опубликовали 29 скриншотов, содержащие электронные письма, документы и видеоконференции, связанные с реакцией Western Digital на эту атаку. Таким способом злоумышленники намекнули, что сохраняли доступ к некоторым системам Western Digital даже после обнаружения взлома (вероятно, до 1 апреля 2023 года).

Так, один скриншот включает «заявление медиа-холдинга», а другой представляет собой письмо о сотрудниках, которые «сливают» информацию об атаке журналистам.

Также к этому «сливу» прилагается новое сообщение от злоумышленников, в котором они утверждают, что у них есть личная информация клиентов компании и полная резервная копия SAP Backoffice.

Хакеры заявляют, что если Western Digital не заплатит выкуп, они будут публиковать украденные файлы каждую неделю. Также они угрожают продать на черном рынке украденную интеллектуальную собственность компании, включая прошивки, сертификаты для подписания кода и личную информацию клиентов.