✔Вымогатель HardBit соразмеряет размер выкупа со страховкой жертвы - «Новости»

Исследователи обнаружили новую версию шифровальщика HardBit, а также отметили необычное поведение его операторов. Хакеры обсуждают размер выкупа с каждой жертвой отдельно, стараясь, чтобы выплату полностью покрыла страховая компания.

По данным аналитиков Varonis, первая версия шифровальщика HardBit появилась в октябре 2022 года, а версия 2.0 была представлена в ноябре 2022 года и до сих пор является актуальной.

В отличие от большинства других вымогателей, HardBit не имеет собственного сайта для «слива» данных, хотя его операторы и утверждают, что похищают информацию жертв и угрожают опубликовать ее, если не будет выплачен выкуп.

Что касается технической стороны вымогателя, HardBit 2.0 может снижать защиту жертвы, в том числе, внося изменения в реестр для отключения мониторинга поведения в реальном времени в Windows Defender, сканирования процессов и защиты файлов при доступе.

Малварь нацелена на завершение 86-х процессов, чтобы сделать конфиденциальные файлы доступными для шифрования. HardBit закрепляется в системе, добавляя себя в папку Startup, а также удаляет теневые копии, чтобы затруднить восстановление данных.

Эксперты говорят, что интересным моментом, касающимся процесса шифрования HardBit, является то, что вместо записи зашифрованных данных в копии файлов и удаления оригиналов, как это делают другие вредоносы, HardBit открывает сами файлы и перезаписывает их содержимое зашифрованными данными. Такой подход усложняет восстановление данных и немного ускоряет шифрование.

Но, пожалуй, самой примечательной особенностью HardBit является поведение его операторов. После шифрования данных вымогатель не сообщает жертве о сумме выкупа, которую хакеры хотят получить в обмен на ключ для дешифрования. Вместо этого он предлагает пострадавшим в течение 48 часов связаться со злоумышленниками напрямую, для проведения переговоров. Также хакеры советуют жертвам не работать с какими-либо посредниками, так как это лишь увеличит общую сумму затрат.

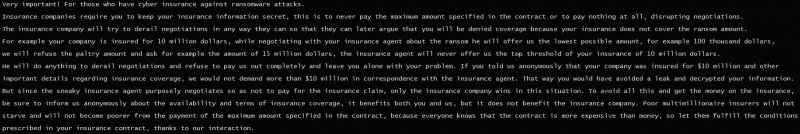

Компаниям, у которых есть страховка от кибератак, хакеры и вовсе представляют подробный набор инструкций и просят сообщить им сумму страхового покрытия для успешного продолжения диалога. Злоумышленники активно создают видимость, что раскрытие информации о страховке выгодно самой жертве, и выставляют страховщиков в невыгодном свете, преподнося все так, будто именно они мешают восстановлению данных.

Злоумышленники заявляют, что страховщики никогда не ведут переговоры с хакерами, заботясь об интересах своих клиентов, а также делают атакующим смехотворные встречные предложения, чтобы сорвать переговоры и отказаться от выплат.

«Чтобы избежать этого и получить деньги по страховке, обязательно сообщите нам анонимно о наличии [страховки] и условиях страхового покрытия, это выгодно и вам, и нам, но не выгодно страховой компании», — говорят операторы HardBit в своем послании жертвам.

Злоумышленники утверждают, что зная точную сумму страхового покрытия, они смогут точно определить размер выкупа, чтобы страховая компания была вынуждена покрыть эту сумму.

Так как жертвы обычно ограничены договором о неразглашении о страховой информации (в случае его нарушения они рискуют вообще упустить шанс на покрытие ущерба страховкой), хакеры настаивают на том, чтобы детали были переданы им строго конфиденциально.