✔В устройствах, которые раздают Wi-Fi в самолетах, обнаружили уязвимости - «Новости»

Исследователи из Necrum Security Labs выявили две опасные уязвимости в устройствах Flexlan FX3000 и FX2000, которые часто используются на борту пассажирских самолетов. Их производит японская компания Contec, которая специализируется на встроенных девайсах, промышленной автоматизации и коммуникационных IoT-технологиях.

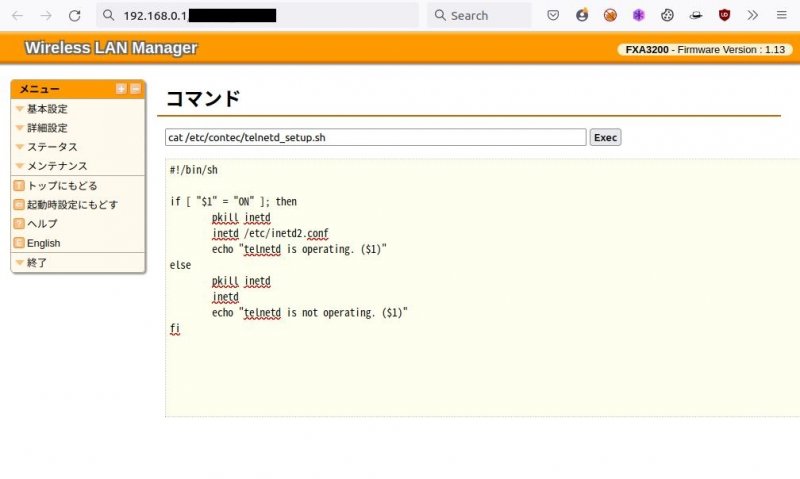

Первая проблема, CVE-2022-36158, связана со скрытой веб-страницей, которую можно использовать для выполнения Linux-команд на устройстве с привилегиями root. Подчеркивается, что интерфейс управления устройством не содержит прямой ссылки на эту скрытую страницу.

«С этой страницы мы получили доступ ко всем системным файлам, а также смогли открыть порт telnet и получить полный доступ к устройству», — рассказывают эксперты.

Вторая уязвимость, CVE-2022-36159, по сути, представляет собой бэкдор. Дело в том, что исследователи обнаружили на устройствах учетную запись пользователя root с жестко закодированным паролем по умолчанию. Они предполагают, что изначально эта учетная запись предназначалась для обслуживания устройств.

Пароль в этом случае был сохранен в виде хэша, но специалисты без труда взломали его, и пишут, что злоумышленник может использовать эту учетную запись для установления полного контроля над устройством.

Тогда как Contec сообщает, что беспроводные LAN-устройства Flexlan идеально подходят для использования в системах распределения, на заводах и в офисах, по словам исследователей, девайсы часто применяются в самолетах, где служат точками доступа Wi-Fi, которые пассажиры могут использовать для подключения к интернету и бортовым сервисам.

Эксперты говорят, что обнаруженные уязвимости может эксплуатировать простой пассажир, поскольку уязвимый интерфейс доступен любому. С его помощью злоумышленник сможет, к примеру, собрать данные других пассажиров или заразить их устройство малварью.

«Можно представить сценарий, в ходе которого злоумышленник спуфит HTTPS-трафик, загружая собственный сертификат в маршрутизатор, чтобы увидеть все запросы в виде открытого текста. Еще одним сценарием атаки может стать перенаправление трафика на вредоносный APK или iOS-приложение для заражения телефонов пассажиров», — рассуждают аналитики.

Разработчики Contec уже выпустили патчи для описанных Necrum Security Labs проблем: прошивки 1.16.00 для устройств серии FX3000 и 1.39.00 для устройств серии FX2000 устраняют уязвимости. В бюллетене безопасности компания сообщает, что эксплуатация багов могла привести к «заимствованию данных, фальсификации и нарушению работы системы».

Стоит отметить, что проблемы могут возникнуть не только в самолетах. К примеру, недавно об этих уязвимостях своих клиентов предупредила компания Nihon Kohden, японский производитель медицинского электронного оборудования. В компании сообщили, что в настоящее время изучают возможное влияние найденных багов на свои продукты и системы.