✔Клиенты примерно 300 ресторанов пострадали от атак MageCart - «Новости»

Три платформы для заказа из ресторанов (MenuDrive, Harbortouch и InTouchPOS) стали жертвами двух скимминговых кампаний MageCart. В результате не менее 311 ресторанов и их клиентов оказались скомпрометированы.

Напомню, что изначально название MageCart было присвоено одной хак-группе, которая первой начала внедрять веб-скиммеры (вредоносные jаvascript) на страницы интернет-магазинов для хищения данных банковских карт. Но такой подход оказался настолько успешным, что у группировки вскоре появились многочисленные подражатели, а название MageCart стало нарицательным, и теперь им обозначают целый класс подобных атак.

Аналитики Recorded Future сообщают, что суммарно это взлом привел к компрометации более 50 000 платежных карт, которые были украдены у клиентов пострадавших ресторанов и выставлены на продажу в даркнете.

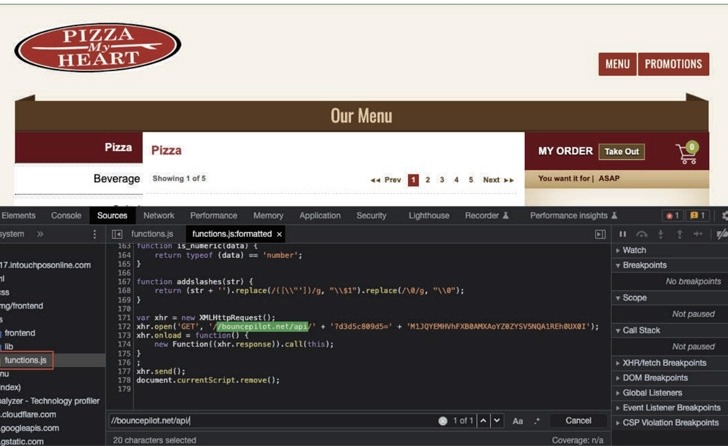

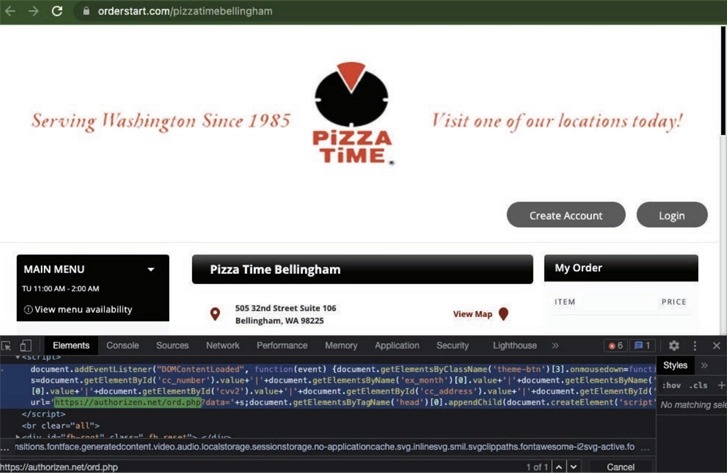

«Платформы онлайн-заказов MenuDrive и Harbortouch стали жертвами одной и той же MageCart-кампании, что привело к заражению электронными скиммерами 80 ресторанов, использующих MenuDrive, и 74, использующих Harbortouch, — говорится в отчете компании. — InTouchPOS стал отдельной целью, не связанной с первой MageCart-кампанией. В результате этой атаки электронные скиммеры заразили 157 ресторанов, использующих данную платформу».

Считается, что первая атака началась примерно 18 января 2022 года и продолжалась до тех пор, пока вредоносный домен, использованный в кампании, не был заблокирован 26 мая. Кампания против InTouchPOS, в свою очередь, была активна с 12 ноября 2021 года.

Суть этих атак заключалась во внедрении вредоносного PHP-кода на страницы оплаты (для чего обычно используются известные уязвимости) и последующей передаче данных клиентов на сервер злоумышленников.

Исследователи говорят, что злоумышленники определенно знали, что делали, когда нацеливались на платформы для онлайн-заказов. Ведь даже при атаке на одну такую платформу транзакции десятков или даже сотен ресторанов оказываются скомпрометированы, что позволяет хакерам «похищать огромные объемы данных, непропорционально количеству систем, которые они фактически взламывают».

Также эти атаки примечательны тем, что представляют собой отход от традиционного для злоумышленников нацеливания на сайты под управлением Magento. Аналитики резюмируют, что атаки на небольшие локальные рестораны, которые полагаются в работе на стороннее ПО (вместо разработки собственных страниц для оформления заказов), эффективно расширяют пул векторов MageCart-атак.