✔Target открыла исходный код сканера для поиска веб-скиммеров - «Новости»

Специалисты компании Target (один из крупнейших в США e-commerce ритейлеров, которому также принадлежит сеть супермаркетов) открыли исходный код внутреннего инструмента Merry Maker, который используется в компании с 2018 года. Сканер позволяет определить, были ли сайт скомпрометирован и содержит ли вредоносный код, который ворует данные платежных карт покупателей.

Напомню, что веб-скиммеры также называют атаками MageCart. Изначально название MageCart было присвоено одной хак-группе, которая первой начала внедрять вредоносный код на сайты с целью хищения данных банковских карт. В рамках таких атак хакеры взламывают сайты, а затем внедряют на их страницы вредоносный код, который записывает и похищает данные платежных карт, которые пользователи вводят во время оформления заказа.

«С момента запуска в 2018 году Merry Maker выполнил более миллиона сканирований сайтов, и мы подали несколько патентных заявок. Инструмент был запущен прямо перед Днем Благодарения в 2018 году, и мы дали ему соответствующее название, ведь он может помочь сделать сезон праздничных покупок — и любые другие покупки — более безопасными и веселыми», — рассказывают разработчики.

Ранее проприетарный Merry Maker был создан для работы с порталами e-commerce и ведет себя как реальный пользователь: он может просматривать страницы продуктов, искать конкретные вещи, добавлять товары в корзину и вводить платежные реквизиты в форму оформления заказа.

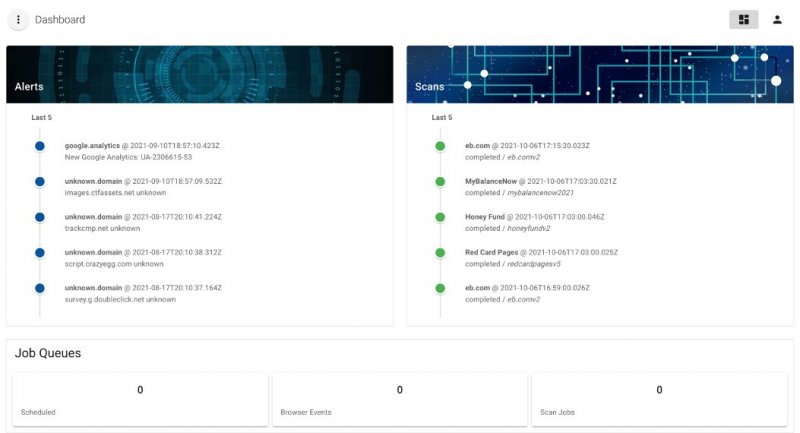

При этом Merry Maker в режиме реального времени проверяет, как ресурс реагирует на все эти действия, и выполняет непрерывный анализ любого кода, который сайт загружает и выполняет. Весь код соотносится со списками известных индикаторов компрометации и правил YARA для известных угроз. Так, доменные имена, IP-адреса и файлы jаvascript, сопоставляются с теми, что раньше использовались в атаках веб-скиммеров. Обнаружив проблему, Merry Maker предупреждает об этом в сообщении на панели управления.

Код Merry Maker уже опубликован на GitHub.