✔Миллионы устройств Samsung подвержены аппаратной криптографической проблеме - «Новости»

Группа ученых из Тель-Авивского университета раскрыла подробности уже исправленных аппаратных уязвимостей, которые затрагивали около 100 млн смартфонов Samsung на базе Android. Эксплуатация этих багов могла привести к извлечению секретных криптографических ключей.

Исследователи объяснили, что баги были обнаружены в ходе анализа криптографического дизайна и имплементации аппаратного хранилища ключей (Keystore) в Android на флагманских устройствах Samsung Galaxy S8, S9, S10, S20 и S21.

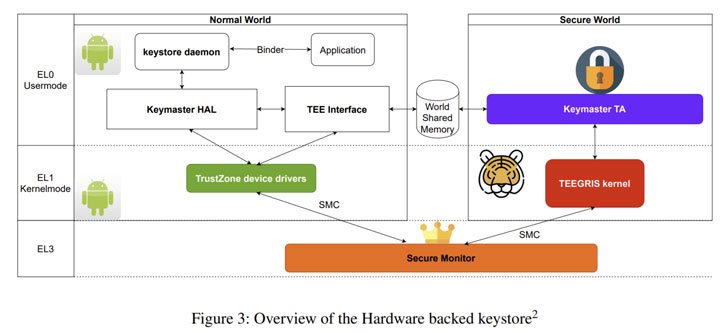

Чтобы разобраться в проблеме, нужно понимать, что Trusted Execution Environment (TEE) — безопасная зона, которая обеспечивает изолированную среду для выполнения доверенных приложений (Trusted Applications, TA) и критических защитных задач, чтобы в итоге обеспечивать конфиденциальность и целостность.

В Android аппаратное хранилище ключей представляет собой систему, которая упрощает создание и хранение криптографических ключей в TEE, а также затрудняет их извлечение из устройства, не давая основной операционной системе получить к ним прямой доступ. Вместо этого Keystore предоставляет API-интерфейсы в форме Keymaster TA для выполнения криптографических операций в этой среде, включая создание безопасного ключа, его хранение и использование для цифровой подписи и шифрования. На устройствах Samsung Keymaster TA работает на базе ARM TrustZone TEE.

Проблемы, обнаруженные в имплементации Samsung, предоставляли злоумышленнику с привилегиями root способ для восстановления закрытых ключей, по сути, защищенных на аппаратном уровне. Список обнаруженных экспертами проблем выглядит следующим образом.

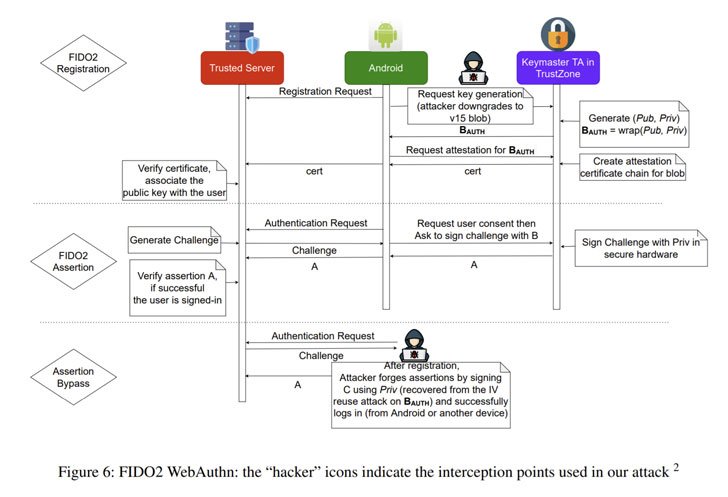

- Повторное использование вектора инициализации в Keymaster TA (CVE-2021-25444) — reuse-уязвимость в версиях старше SMR AUG-2021 Release 1, которая позволяла расшифровывать кастомный keyblob с помощью привилегированного процесса. Баг затрагивал Galaxy S9, J3 Top, J7 Top, J7 Duo, TabS4, Tab-AS-Lite, A6 Plus и A9S.

- Даунгрейд-атака в Keymaster TA (CVE-2021-25490) — downgrade-атака на keyblob в Keymaster до релиза 1 SMR от октябре 2021 года. Позволяла злоумышленнику активировать уязвимость повторного использования вектора инициализации с помощью привилегированного процесса. Затрагивала Galaxy S10, S20 и S21.

Словом, успешное использование уязвимостей могло предоставить несанкционированный доступ к аппаратно защищенным ключам и данным, защищенным TEE. Последствия подобной атаки могут варьироваться от банального обхода аутентификации до более сложных сценариев, которые подрывают базовые гарантии безопасности, предлагаемые криптографическими системами.

После раскрытия этой информации специалистам Samsung в мае и июле 2021 года, проблемы были решены с помощью патчей, выпущенных в августе и октябре 2021 года. Ожидается, что более детальный доклад будет представлен на USENIX в августе текущего года.

«Поставщики, в том числе Samsung и Qualcomm, хранят в тайне свои имплементации и дизайн [операционных систем TrustZone] и TA. Но имплементации и дизайны должны тщательно проверяться и изучаться независимыми исследователями, нельзя полагаться только на сложность реверс инжиниринга проприетарных систем», — заключают эксперты.