✔У нефтяной компании Saudi Aramco украли 1 Тб данных - «Новости»

Злоумышленники похитили у национальной нефтяной компании Саудовской Аравии, Saudi Arabian Oil Company, 1 Тб конфиденциальных данных, которые теперь продают в даркнете, сообщает издание Bleeping Computer.

Интересно, что на этот раз утечка произошла не из-за атаки шифровальщика. Saudi Aramco связывает этот инцидент с утечкой у одного из сторонних подрядчиков и сообщает, что случившееся не повлияло на работу компании.

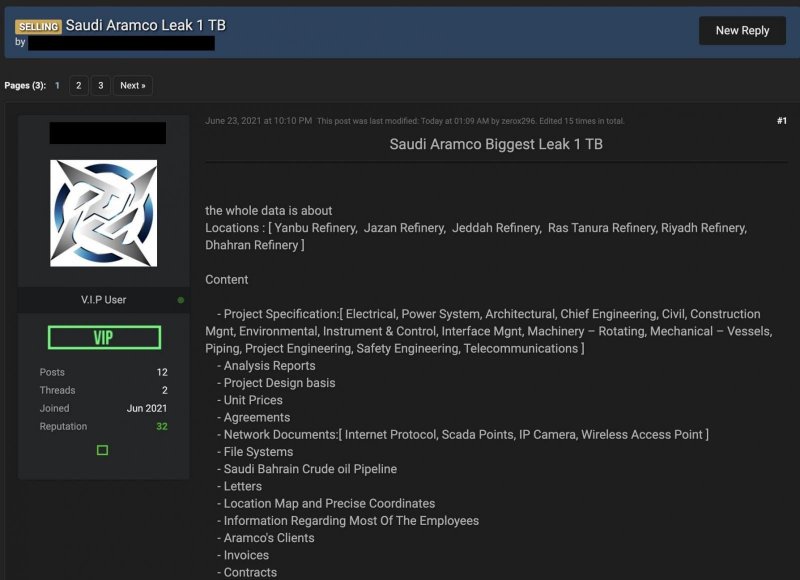

Информацию на продажу выставила хак-группа ZeroX. Злоумышленники предлагают данные Saudi Aramco по цене, которая стартует от 5 000 000 долларов США и утверждают, что файлы были украдены путем взлома сети компании и ее серверов где-то в 2020 году. Таким образом, файлы в дампе в основном датированы 2020 годом, хотя встречается информация датированная даже 1993 годом.

Когда журналисты спросили у хакеров, как именно те взломали компанию, ZeroX не ответили ничего конкретного, лишь упомянули некий 0-day эксплоит.

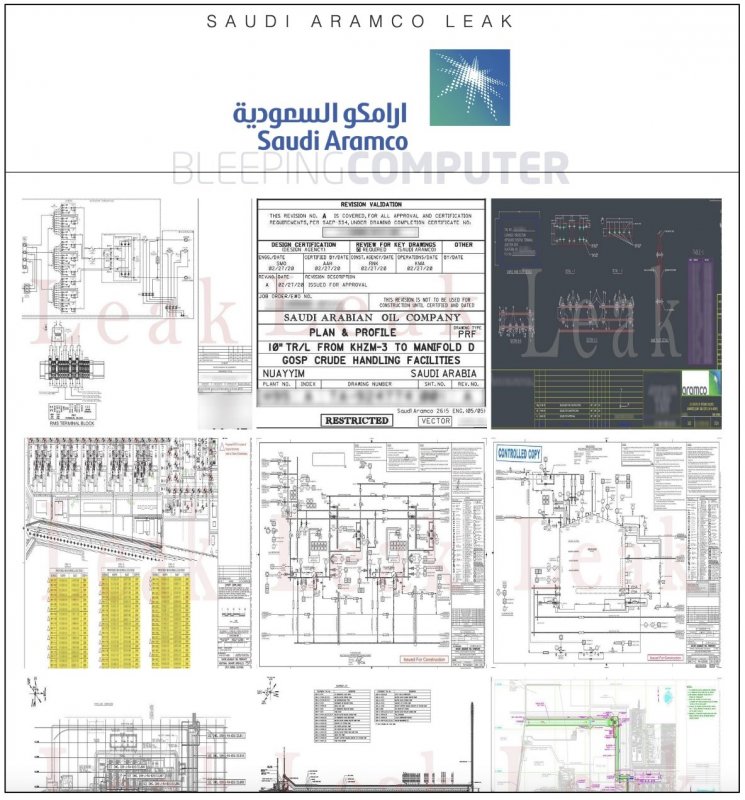

Чтобы привлечь внимание потенциальных покупателей, в июне злоумышленники опубликовали в открытом доступе некоторые чертежи и патентные документы Aramco с отредактированными личными данными. После этого на сайте утечки заработал обратный отсчет, равный 662 часам (примерно 28 дней), после чего должна была начаться продажа данных. ZeroX говорят, что «662 часа» это загадка и намек, который поймут только в Saudi Aramco.

Хак-группа заявляет, что их дамп содержит документы, относящиеся к нефтеперерабатывающим заводам Saudi Aramco, расположенным в нескольких городах Саудовской Аравии, включая Янбу, Джизан, Джидду, Рас-Тануру, Эр-Рияд и Дахран. Также утечка содержит следующие данные.

- Полная информация о 14 254 сотрудниках компании: имя, фото, копия паспорта, адрес электронной почты, номер телефона, номер вида на жительство (карта Iqama), должность, номера ID, информация о семье и так далее.

- Проектные спецификации систем, связанных с электроэнергетикой, архитектурой, строительством, менеджментом, охраной окружающей среды, телекоммуникациями и так далее.

- Внутренние аналитические отчеты, соглашения, письма, прайс-листы и прочее.

- Схема сети, содержащая IP-адреса, точки Scada, точки доступа Wi-Fi, IP-камеры и устройства IoT.

- Карты с точными координатами.

- Список клиентов Saudi Aramco вместе со счетами и контрактами.

Интересно, что за образец данных объемом 1 Гб преступники просят 2000 долларов США, оплачиваемых в криптовалюте Monero (XMR). Как уже было сказано выше, весь дамп злоумышленники оценивают как минимум в 5 000 000 долларов США. Причем это только начальная стоимость. Например, если появится покупатель, рассчитывающий на эксклюзивную разовую продажу (получить полный дамп, который затем будет полностью удален ZeroX), ему придется заплатить порядка 50 000 000 долларов США.

ZeroX утверждает, что уже вела переговоры о продаже с пятью покупателями.

Журналисты сообщают, что вопреки циркулирующим в интернете слухам, эта утечка не связана с атакой вымогателей. Представители Saudi Aramco так же подтвердили Bleeping Computer, что атаки шифровальщика не было. Сообщается, что утечка данных произошла у одного из сторонних подрядчиков:

«Недавно Aramco стало известно о косвенной утечке ограниченного количества данных компании, которые принадлежали сторонним подрядчикам. Мы подтверждаем, что публикация этих данных не влияет на нашу деятельность, и компания по-прежнему занимает надежную позицию в области кибербезопасности», — говорят в Saudi Aramco.

Издание отмечает, что злоумышленники и вовсе пытались связаться с Saudi Aramco, чтобы уведомить компанию о взломе, но не получили ответа. Также хакеры не пытались устроить вымогательскую атаку после получения доступа к сетям компании (который якобы у них был), что тоже ставит под сомнение таймер, речь о котором шла выше. Похоже, обратный отчет — лишь приманка для потенциальных покупателей, призванный привлечь внимание к продаже данных.