✔Основные жертвы шифровальщиков в Азиатском регионе — это промышленные компании - «Новости»

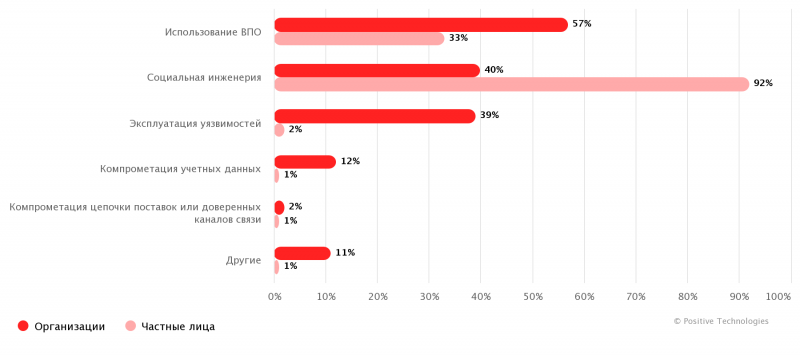

Компания Positive Technologies представила исследование актуальных киберугроз в Азиатском регионе в 2022–2023 годах. Исследование показало, что в 57% атак на организации использовалось вредоносное ПО, самым уязвимым к атакам шифровальщиков оказался промышленный сектор, а основным мотивом преступников стал кибершпионаж. При этом почти треть успешных атак привели к недопустимому событию — нарушениям основной деятельности организации.

Методы атак

По данным анализа, 74% атак имели целенаправленный характер, то есть были нацелены на конкретные организации, отрасли или людей.

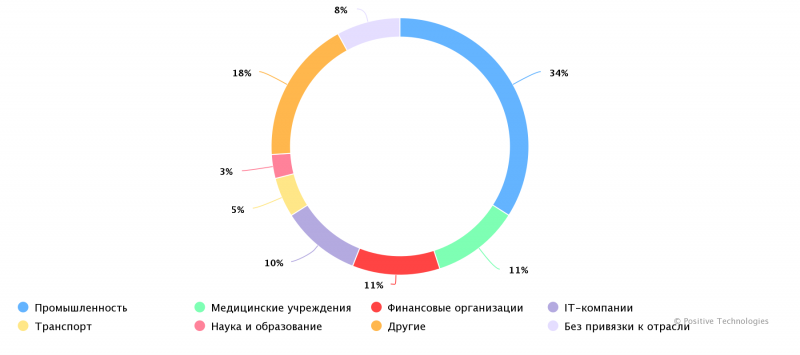

Как уже было сказано выше, серьезную угрозу для бизнеса в регионе представляют шифровальщики: главными их жертвами стали промышленные предприятия, на которые пришлось 34% успешных атак. По словам ведущего эксперта департамента аналитики информационной безопасности Positive Technologies Екатерины Килюшевой, этот показатель в целом выше, чем мировой аналог — в 2022 году на долю промышленного сектора пришлось 15% успешных атак шифровальщиков. Кроме того, вымогатели нацелены на медицинские учреждения (11%), финансовые организации (11%) и IT-компании (10%).

Распределение инцидентов с использованием шифровальщиков по отраслям

Одной из основных угроз для организаций и государств Азии является кибершпионаж. Почти в каждой третьей атаке с использованием вредоносов зафиксировано шпионское ПО. В половине успешных атак на организации (49%) была скомпрометирована конфиденциальная информация.

С утечкой конфиденциальной информации сталкивались и обычные пользователи, к таким последствиям приводили 76% успешных атак. Всего на частных лиц были направлены 24% успешных атак, что превышает аналогичный показатель по миру (в 2022 году доля атак на пользователей в мире составила 17%). В атаках с использованием ВПО на частных лиц 56% пришлось на долю шпионского ПО.

В 27% успешных атак на организации зафиксировано нарушение основной деятельности, в том числе временная остановка бизнес-процессов, отсутствие доступа к инфраструктуре или данным.

Согласно исследованию Positive Technologies, жертвами атак чаще всего становились госучреждения (22% от числа всех атак на организации), промышленные компании (9%), IT-компании (8%) и финансовые организации (7%). По мнению экспертов, государственные учреждения в Азиатском регионе стали основной целью киберпреступников по нескольким причинам. Во-первых, в этих системах хранится большое количество ценной информации, включая личные данные граждан, статистику, сведения государственного значения. Во-вторых, многие страны этого региона проводят цифровую трансформацию и активно интегрируют новые технологии в свои государственные системы. Это приводит к появлению риска возникновения новых уязвимостей в информационных системах.

По мнению экспертов, IT-компании вошли в топ-3 самых атакуемых отраслей по ряду причин.

«Страны Юго-Восточной Азии, включая Индию и Китай, испытали бурный рост в области IT и стали центрами технологических инноваций, в этом регионе находятся ведущие IT-компании мира — говорит Екатерина Килюшева. — Эти компании обладают большим объемом ценных данных, среди которых особый интерес представляет интеллектуальная собственность и пользовательская информация. Их взлом может принести киберпреступникам значительную выгоду, будь то продажа информации на теневом рынке или использование ее для конкурентного преимущества».

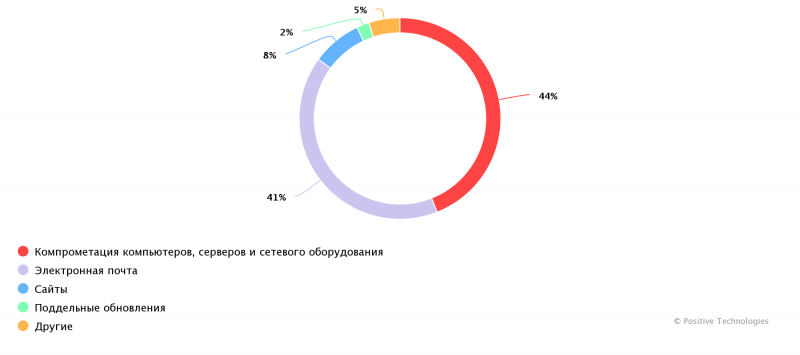

Большинство атак на организации региона (81%) направлены на компьютеры, серверы и сетевое оборудование. В 22% случаев злоумышленники успешно взламывали веб-ресурсы, чаще всего с использованием известных уязвимостей или компрометации учетных данных.

Способы распространения малвари в успешных атаках на организации

В атаках на организации вредоносное программное обеспечение (ВПО) используется в 57% случаев. Почти в равной степени применяются методы социальной инженерии (40% успешных атак) и эксплуатация уязвимостей в ресурсах компаний (39%). Это свидетельствует о недостаточной защите публично доступных ресурсов организаций. Ресурсы менее защищенных стран могут также использоваться как плацдарм для отработки эксплоитов для уязвимостей.

Наиболее распространенным типом вредоносного ПО в атаках на организации стали инструменты для удаленного управления (54% успешных атак с использованием ВПО). Шифровальщики оказались на втором месте — они применялись в половине атак с использованием ВПО. На третьем — шпионское ПО (35%).

По данным исследования, организации Азиатского региона пользуются большой популярностью на теневом рынке киберуслуг: среди стран Азиатского региона наиболее часто встречаются объявления о продаже доступов в компании Китая, Таиланда и Индии. В основном это государственные организации, IT-компании и компании из сферы услуг. Стоимость доступа в информационные системы компаний зависит от размера организации и привилегий учетной записи. Доступ к сети с правами рядового пользователя или к небольшой компании может обойтись в 100–200 долларов, а привилегии администратора домена оцениваются в 500 долларов и выше.

«Азиатский регион подвержен мощнейшим и частым атакам, о чем говорит мировая статистика — на него пришлась треть всех кибератак в 2022 году, — комментирует советник генерального директора Positive Technologies Артем Сычев. — Причины их кроются, прежде всего, в кибершпионаже. При этом почти треть компаний столкнулась с прерыванием своей деятельности. Эта огромная цифра говорит о назревшей необходимости для организаций провести анализ недопустимых событий, чтобы строить безопасность с прицелом на их недопущение».

По мнению Сычева, государствам необходимо определить недопустимые события на уровне отраслей и страны в целом и эффективно распределять ресурсы для обеспечения защиты наиболее важных систем. Важно своевременно обновлять законодательные меры в сфере ИБ, чтобы соответствовать актуальным киберугрозам, и успевать за развитием технологий, совершенствовать механизмы по взаимодействию с национальными и отраслевыми центрами по реагированию на киберинциденты, а также сотрудничать с международными партнерами в борьбе с киберугрозами.