✔Устранена уязвимость в консоли управления операциями и услугами для сервис-провайдеров Veeam - «Новости»

Разработчик решений для резервного копирования Veeam Software устранил уязвимость в Veeam Service Provider Console — платформе управления, используемой поставщиками услуг резервного копирования и аварийного восстановления. Ошибка была связана с подделкой запроса со стороны сервера (SSRF) и могла использоваться для атак на внутренние сети компаний.

Уязвимость получила идентификатор CVE-2024-45206 (6,3 балла по шкале CVSS) и была обнаружена экспертом компании Positive Technologies Никитой Петровым.

В настоящее время разработчики уже выпустили обновление. Для исправления необходимо установить Veeam Service Provider Console версии 8.1.0.21377 и выше.

Сообщается, что уязвимости были подвержены версии c 7.x до 8.0.x включительно. Ее эксплуатация могла подвергнуть компании риску атак на внутренние сети, так как позволяла злоумышленнику отправлять произвольные HTTP-запросы к внешним или внутренним ресурсам от имени сервера. Потенциально Veeam Service Provider Console могла быть атакована через интернет.

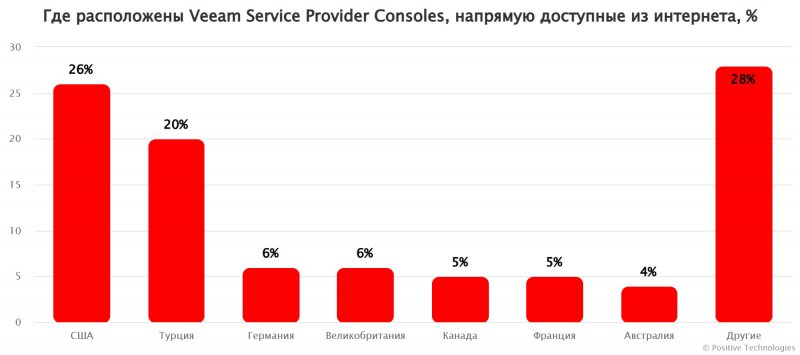

По состоянию на январь 2025 года, по данным открытых источников, в мире насчитывалось 2587 уязвимых систем. Большинство из них находятся в США (26%), Турции (20%), Германии и Великобритании (по 6%), Канаде и Франции (по 5%). На долю России приходится меньше 1% установок.

«До выпуска обновления уязвимость в первую очередь несла риск для предприятий сегмента large enterprise — основных пользователей Veeam Service Provider Console. — Злоумышленники могли бы инициировать запрос от сервера к ресурсу, к которому нет доступа извне, и получить возможность взаимодействовать с ним. Это позволило бы им получить сведения о сетевой инфраструктуре жертвы и таким образом упростить проведение и последующее развитие атак. Так, например, одним из возможных последствий проникновения могла бы стать эксплуатация уязвимостей, содержащихся во внутренних системах», — комментирует Никита Петров, старший специалист отдела тестирования на проникновение, департамент анализа защищенности Positive Technologies.