✔Для распространения бэкдора SpyGlace используется 0-day уязвимость в WPS Office - «Новости»

Исследователи обнаружили, что южнокорейская группировка APT-C-60 использует критическую уязвимость удаленного выполнения кода в Kingsoft WPS Office для Windows для развертывания бэкдора SpyGlace.

Пакет WPS Office (ранее Kingsoft Office) появился еще в 1989 году и был создан китайской компанией Kingsoft. На сегодняшний день его ежемесячно используют около 500 млн человек по всему миру.

Специалисты ESET сообщают, что уязвимость нулевого дня, получившая идентификатор CVE-2024-7262, используется в атаках по крайней мере с конца февраля 2024 года и затрагивает версии с 12.2.0.13110 (вышла в августе 2023 года) по 12.1.0.16412 (вышла в марте 2024 года).

Компания Kingsoft «тихо» исправила проблему в марте текущего года, однако не уведомила клиентов о том, что баг уже активно эксплуатируется хакерами. Это побудило исследователей ESET, обнаруживших как атаки, так и саму уязвимость, опубликовать подробный отчет о происходящем.

Отмечается, что помимо проблемы CVE-2024-7262, расследование ESET выявило еще один серьезный недостаток — CVE-2024-7263, который разработчики Kingsoft исправили в конце мая 2024 года в версии 12.2.0.17119.

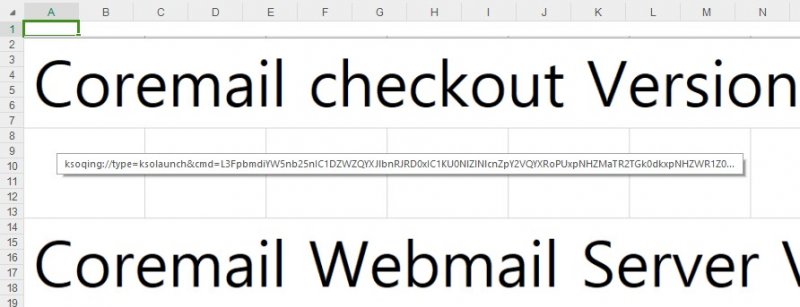

Корень проблемы CVE-2024-7262 заключается в том, как программа работает с кастомными обработчиками протоколов, в частности с ksoqing://, что позволяет запускать внешние приложения через специально подготовленные URL-адреса в документах.

Из-за некорректной проверки и обработки таких URL уязвимость позволяет злоумышленникам создавать вредоносные гиперссылки, которые в итоге приводят к выполнению произвольного кода.

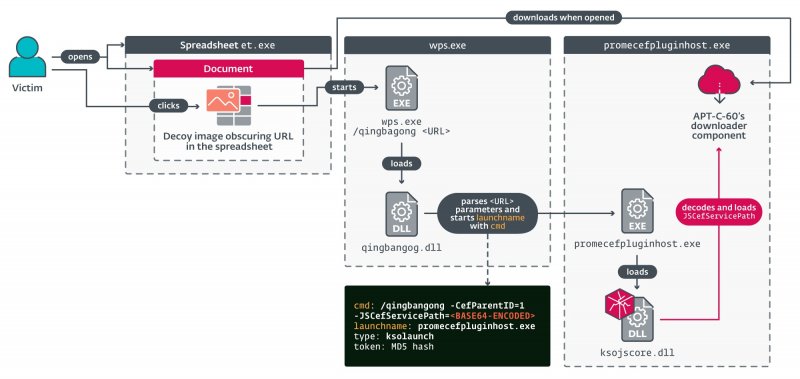

По словам экспертов, для эксплуатации бага участники APT-C-60 создавали документы электронных таблиц (файлы MHTML), в которые вставляли вредоносные ссылки, скрытые под изображением-приманкой, чтобы обманом вынудить жертв кликнуть на них, запуская эксплоит.

Скрытая вредоносная ссылка

Так, параметры URL содержат закодированную base64 команду на выполнение определенного плагина (promecefpluginhost.exe), который пытается загрузить вредоносную DLL (ksojscore.dll). Эта DLL является компонентом загрузчика APT-C-60, предназначенным для получения финальной полезной нагрузки (TaskControler.dll) с сервера злоумышленников — кастомного бэкдора SpyGlace.

SpyGlace ранее детально изучали специалисты Threatbook, когда APT-C-60 использовала его в атаках на организации, связанные с подготовкой кадров и торговлей.

Общая схема атаки

Как уже было сказано выше, изучая атаки APT-C-60, исследователи ESET нашли еще одну уязвимость CVE-2024-7263. Она допускает выполнение произвольного кода в WPS Office и возникла из-за некорректного исправления проблемы CVE-2024-7262.

В частности, первоначальная попытка Kingsoft устранить ошибку привела к добавлению валидации для определенных параметров. Однако некоторые из них, например CefPluginPathU8, по-прежнему не были защищены должным образом, что позволяло злоумышленникам указывать пути к вредоносным библиотекам DLL через promecefpluginhost.exe.

ESET объясняет, что уязвимость могла использоваться как локально, так и через сетевой ресурс, на котором размещалась вредоносная DLL. При этом исследователи подчеркивают, что не обнаружили случаев, когда APT-C-60 или другие группировки эксплуатировали этот баг.

Специалисты рекомендуют пользователям WPS Office как можно скорее перейти на последнюю версию или обновить ПО хотя бы до 12.2.0.17119, чтобы устранить обе уязвимости, связанные с выполнением кода.