✔Российские хакеры атаковали западных дипломатов через объявление о продаже BMW - «Новости»

Русскоязычная хак-группа APT29 (она же Nobelium и Cloaked Ursa) использует для своих атак необычные приманки, сообщают в Palo Alto Network. К примеру, чтобы побудить дипломатов, работающих на территории Украины, перейти по вредоносным ссылкам, хакеры использовали объявление о продаже автомобиля BMW.

Исследователи пишут, что в последнее время APT29 усовершенствовала свои фишинговые тактики и теперь использует более личные приманки, ориентированные на конкретных получателей вредоносных писем.

В одной из последних кампаний APT29, обнаруженной экспертами в мае 2023 года, злоумышленники использовали рекламу продажи автомобиля BMW для атак на дипломатов, работающих в Киеве.

Сообщение о продаже авто было отправлено на email-адреса дипломатов и имитировало настоящее объявление, которое за две недели до этого среди коллег распространял польский дипломат, готовящийся покинуть Украину.

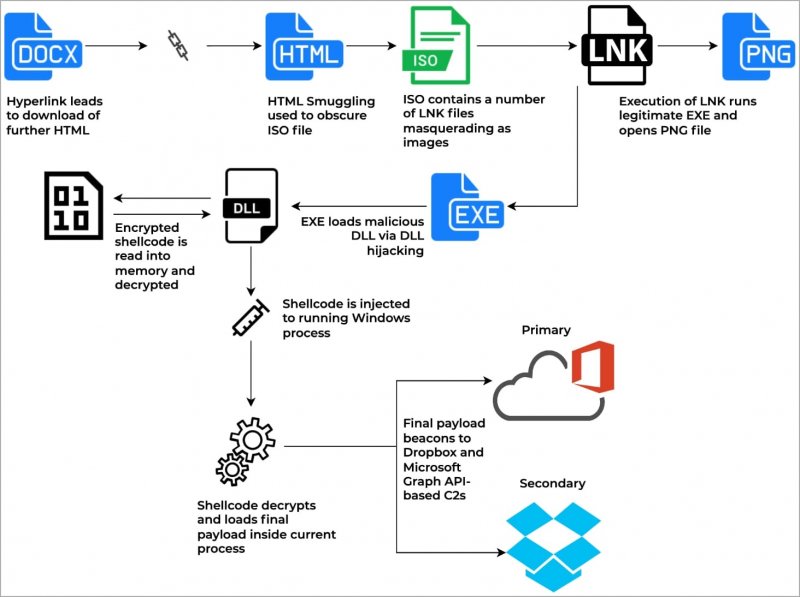

Если получатель нажимал на встроенную во вредоносный документ ссылку, обещавшую больше фотографий, его перенаправляли на HTML-страницу, которая доставляла в систему жертвы вредоносный пейлоад в формате ISO, используя для этого технику HTML smuggling.

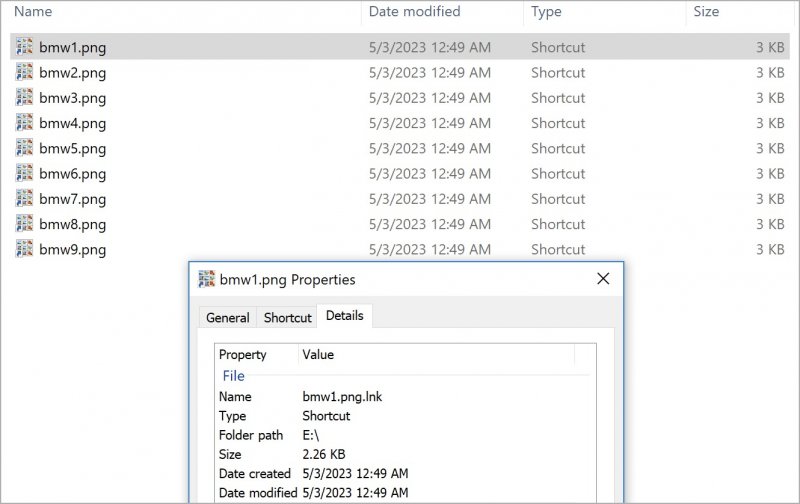

Этот файл ISO, в свою очередь, якобы содержал девять PNG-изображений, которые на самом деле были файлами LNK и запускали цепочку заражения, показанную на иллюстрации ниже.

Таким образом, когда жертва открывала любой из LNK-файлов, она запускала легитимный исполняемый файл, который использовал DLL side-loading для внедрения шелл-кода в текущий процесс в памяти.

Аналитики пишут, что эта кампания была нацелена как минимум на 22 из 80 посольств в Киеве, в том числе на дипмиссии США, Канады, Турции, Испании, Нидерландов, Греции, Эстонии и Дании. При этом примерно 80% email-адресов жертв были свободно доступны в интернете, тогда как остальные 20% хакеры, видимо, получили путем компрометации аккаунтов и сбора разведданных.