✔Магазины на базе Magento страдают от участившихся атак TrojanOrders - «Новости»

По данным специалистов компании Sansec, специализирующейся на безопасности e-commerce, не менее семи хакерских групп стоят за массовым атаками TrojanOrders, от которых в последнее время страдают сайты на базе Magento 2. В таких атаках используется обнаруженная и исправленная в начале года критическая уязвимость CVE-2022-24086, затрагивающая Adobe Commerce и Magento.

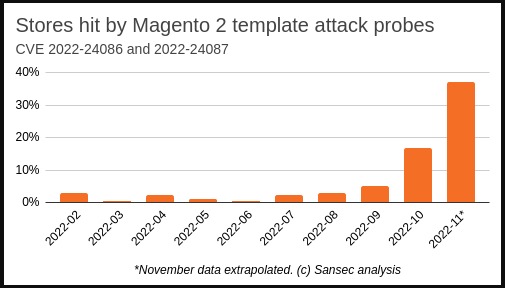

Чисто атакованных сайтов растет

Напомню, что уязвимость CVE-2022-24086 (9,8 балла из 10 по шкале CVSS) была обнаружена и исправлена в феврале 2022 года. Баг представлял собой ошибку, допускающую удаленное выполнение произвольного кода без аутентификации. По информации Adobe, корень проблемы заключался в некорректной проверке ввода.

С самого начала сообщалось, что проблему уже начали эксплуатировать хакеры. Позже таким атакам на CVE-2022-24086 и вовсе дали название TrojanOrders («ТроянскиеЗаказы»), так как злоумышленники получают возможность выполнять код и внедрять RAT (трояны удаленного доступа) на неисправленные сайты магазинов.

Обычно при проведении атак TrojanOrders хакеры создают учетную запись на целевом сайте и размещают заказ, который содержит вредоносный код в одном из полей.

Например, атака со скриншота выше внедрит на сайт копию файла health_check.php, в котором содержится PHP-бэкдор, способный запускать команды, отправленные через POST-запросы. Закрепившись на сайте, злоумышленники внедряют RAT, чтобы гарантировать себе постоянный доступ и возможность выполнять более сложные действия.

При этом во многих случаях, изученных Sansec, сразу после компрометации хакеры искали на сайте файл health_check.php , чтобы определить, не заразила ли ресурс ранее другая группировка. Если ответ оказывался положительным, атакующие заменяли этот файл собственным бэкдором.

В конечном итоге злоумышленники модифицируют код сайта, внедряя в него вредоносный jаvascript, который ворует информацию о покупателях и номера их банковских карт.

К сожалению, по информации аналитиков Sansec, администраторы многих сайтов до сих пор не установили необходимые исправления, и уязвимость все еще представляет немалую опасность. Исследователи говорят, что почти 40% сайтов на базе Magento 2 подвергаются атакам, а хак-группы буквально борются друг с другом за контроль над зараженными ресурсами.

«По оценкам Sansec, по крайней мере треть всех магазинов Magento и Adobe Commerce до сих не получили исправлений», — предупреждают в Sansec.

Такие атаки могут привести к серьезным сбоям в работе сайтов и массовой краже банковских карт покупателей, особенно в свете грядущей «Черной пятницы» и «Киберпонедельника».

Хуже того, исследователи считают, что эта тенденция сохранится и далее, по мере приближение к Рождеству и Новому году. Дело в том, что PoC-эксплоиты для этой проблемы доступны давно и включены во многие эксплоит-киты, количество непропатченных сайтов все еще велико, и грядет сезон праздничных распродаж.

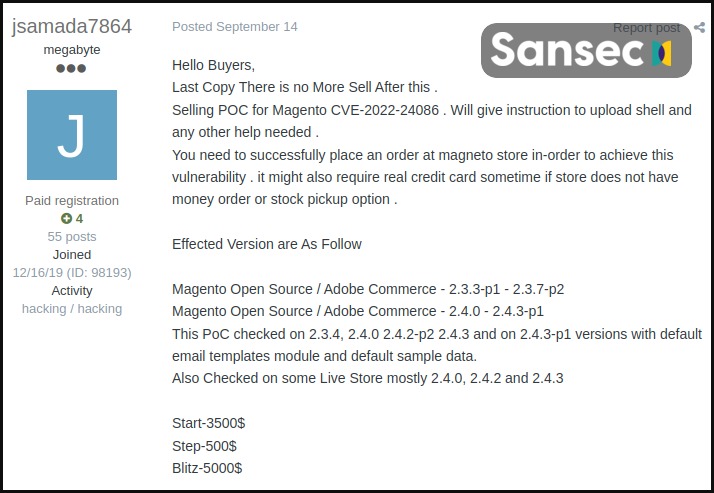

Отмечается, что эксплоитов стало так много, что они продаются всего за 2500 долларов, тогда как в начале 2022 года стоили от 20 000 до 30 000 долларов.

Распродажа эксплоитов