✔Microsoft выпустила срочные патчи, исправив проблемы с аутентификацией Kerberos - «Новости»

Компания Microsoft выпустила внеплановые патчи, призванные нормализовать работу аутентификации Kerberos, которая «сломалась» на корпоративных контроллерах домена после релиза ноябрьских исправлений.

Напомню, что протокол Kerberos уже давно заменил NTLM и стал протоколом аутентификации по умолчанию для устройств, подключенных к домену, во всех версиях Windows выше Windows 2000.

В это месяце, сразу после выхода ноябрьских обновлений, пользователи стали жаловаться на работу Kerberos «в ситуациях, когда вы установили параметры учетной записи на “Эта учетная запись поддерживает 256-битное шифрование Kerberos AES” или “Эта учетная запись поддерживает 128-битное шифрование Kerberos AES” (например, атрибут msDS-SupportedEncryptionTypes) в учетных записях пользователей в AD».

«После установки обновлений, выпущенных 8 ноября 2022 года или позже, на серверах Windows с ролью контроллера домена у вас могут возникнуть проблемы с аутентифкацией Kerberos, — пояснили в Microsoft. — При возникновении проблемы, вы можете получить ошибку Microsoft-Windows-Kerberos-Key-Distribution-Centerс идентификатором Event ID 14 в разделе System журнала событий на вашем контроллере домена», — предупреждали разработчики Microsoft.

Сообщалось, что проблемы могут проявляться в ходе следующих сценариев использования аутентификации Kerberos , но не ограничивается ими.

- Вход пользователя домена может завершиться ошибкой. Это также может влиять на аутентификацию Active Directory Federation Services(AD FS).

- Аутентификация может не работать при использовании Group Managed Service Accounts (gMSA)для таких служб, как Internet Information Services (IIS Web Server).

- Подключения к удаленному рабочему столу с использованием пользователей домена могут не работать.

- Возможны проблемы с получением доступа к общим папкам на рабочих станциях и файловым ресурсам на серверах.

- Печать, требующая аутентификации пользователя домена, может завершаться с ошибкой.

Сегодня Microsoft выпустила экстренные патчи, которые администраторы должны установить на все контроллеры домена в уязвимых средах. Патчи должны устранить описанные выше проблемы.

Подчеркивается, что «не нужно устанавливать какие-либо обновления или вносить какие-либо изменения на другие серверы или клиентские устройства в вашей среде».

«Если вы использовали какие-либо обходные пути и иные способы для устранения проблемы, они больше не нужны, мы рекомендуем их удалить», — говорят в Microsoft.

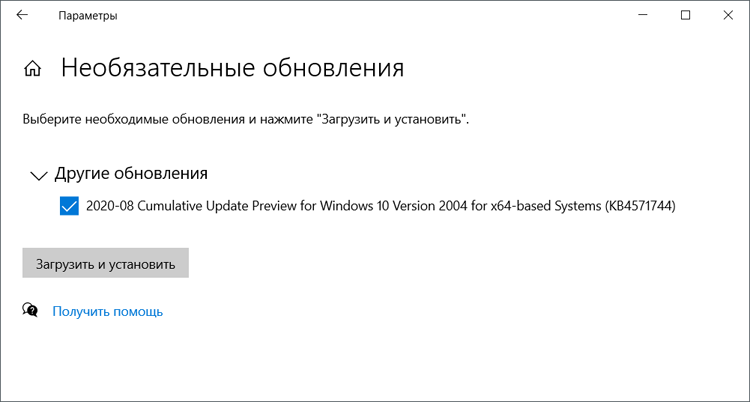

Внеплановые патчи уже доступны через Microsoft Update Catalog и не будут распространяться посредством Windows Update. Были представлены следующие накопительные обновления для установки на контроллерах домена:

- Windows Server 2022: KB5021656;

- Windows Server 2019: KB5021655;

- Windows Server 2016: KB5021654.

Также Microsoft также выпустила отдельные обновления, которые можно импортировать в Windows Server Update Services (WSUS) и Microsoft Endpoint Configuration Manager:

- Windows Server 2012 R2: KB5021653;

- Windows Server 2012: KB5021652;

- Windows Server 2008 SP2: KB5021657.

Единственная платформа, для которой пока не готовы патчи, это Windows Server 2008 R2 SP1. Разработчики обещают, что обновление для этой версии станет доступно на следующей неделе.