✔Через отражение в очках можно воровать данные во время видеозвонков - «Новости»

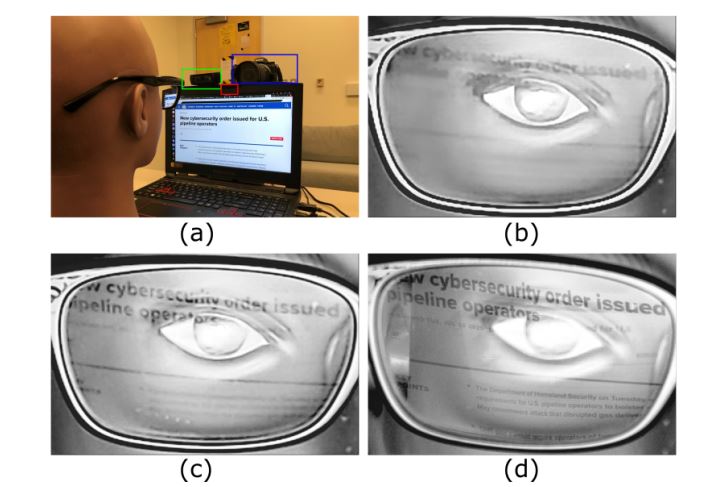

Группа исследователей из Мичиганского университета в США и Чжэцзянского университета в Китае предупредила, что тем, кто носит очки, стоит быть осторожнее во время видеозвонков и видеоконференций. Дело в том, что конфиденциальная информация на экране может отражаться в стеклах очков, и ее можно расшифровать.

С началом пандемии COVID-19 и повсеместным переходом на удаленную работу видеоконференции стали обычным явлением. Исследователи утверждают, что вытекающие из этого проблемы конфиденциальности заслуживают внимания, и именно поэтому они обратили внимание на этот необычный вектор атаки.

По словам исследователей, Zoom и другие инструменты для видеоконференций, вполне могут использоваться злоумышленниками для слива информации, которая может случайно отражаться в таких объектах, как очки.

«Наши модели и результаты экспериментов в контролируемых лабораторных условиях показывают, что при использовании веб-камеры 720p, можно реконструировать и распознавать с точностью более 75% тексты на экране высотой всего 10 мм, — пишут ученые. — Наше исследование с участием 20 человек показывает, что современных веб-камер с разрешением 720p достаточно, чтобы злоумышленники могли реконструировать текстовый контент с сайтов с большим шрифтом».

По словам ученых, злоумышленники также могут полагаться на эту технику для распознавания сайтов, которые используют жертвы. Когда цель была — определить только конкретный сайт, видимый в отражении, исследователям удалось распознать 94% из 100 лучших сайтов по версии Alexa.

Более того, эксперты считают, что 4K веб-камеры позволят легко реконструировать большинство текстовых заголовков на популярных сайтах и в некоторых документах.

При этом отмечается, что на различимость текста могут влиять самые разные факторы. К ним относятся цвете кожи участника видеоконференции, интенсивности окружающего освещения, яркость экрана, контрастность текста с фоном веб-страницы или приложения, а также характеристики линз очков.

«Мы считаем, что возможные векторы такой атаки варьируются от повседневного дискомфорта (например, когда босс наблюдает за тем, что просматривают его подчиненные на рабочем видеосовещании), до более серьезных бизнес-сценариев, когда отражения могут привести к утечке важной информации, связанной с переговорами», — гласит доклад.

Чтобы снизить риски, связанные с такими атаками, исследователи предлагают, например, использовать ПО, которое способно размывать область очков в кадре. Некоторые решения для видеоконференций уже имеют такие возможности, хотя пока они недоработаны. Эксперты даже создали собственный фильтр, который блюрит очки в реальном времени, и его код уже доступен на GitHub.