✔Алгоритмы шифрования 2G-сетей были намерено ослаблены - «Новости»

Группа ученых из нескольких европейских университетов опубликовала доклад, который многие ИБ-эксперты и СМИ уже назвали сенсационным. Дело в том, что согласно этому исследованию, два старых алгоритма шифрования, созданные в 1990-х и 2000-х годах, но все еще применяющиеся в мобильных сетях, уязвимы и позволяют следить интернет-трафиком пользователей. В первую очередь речь идет об алгоритме GEA-1, который был создан и использовался много лет назад, когда были приняты стандарты GPRS в сетях 2G.

Хуже того, исследователи пишут, что вероятность случайного возникновения подобной уязвимости чрезвычайно мала. То есть ученые предположили, что алгоритм был ослаблен умышленно, чтобы предоставить правоохранительным органам «лазейку» и соблюсти законы, ограничивающие экспорт надежных инструментов шифрования. После публикации документа разработчики алгоритма подтвердили эту теорию.

«Согласно нашему экспериментальному анализу, угадать шесть выигрышных номеров в немецкой лотерее дважды подряд примерно так же вероятно, как и случайно получить такие свойства ключа», — пишет один из авторов доклада, Кристоф Байерле из Рурского университета в Бохуме, Германия.

Исследователи объясняют, что в их руки попали сразу два старых алгоритма шифрования, GEA-1 и GEA-2, которые являются проприетарными, то есть обычно недоступны для широкой публики и посторонних. Изучив их, эксперты пришли к выводу, что алгоритмы уязвимы для атак, позволяющих расшифровать весь трафик пользователей.

Чтобы отреверсить GEA-1, по сути, ученым пришлось самим создавать аналогичный алгоритм шифрования, используя генератор случайных чисел, часто применяемый в криптографии. Но даже таким образом они не смогли создать такую же слабую схему шифрования, как в оригинале.

«После миллиона попыток мы даже близко не подошли к такому слабому образцу [как оригинал]. Это означает, что слабость в GEA-1 вряд ли возникла случайно, то есть уровень безопасности в 40 бит был обусловлен правилами регулирования экспорта, — гласит документ. — Из-за этих политических требований миллионы пользователей, похоже, много лет были плохо защищены во время серфинга [в сети]».

Проблема GEA-1, разработанного еще в 1998 году, заключается в том, что он обеспечивает только 40-битную защиту. По мнению исследователей, это позволяет злоумышленнику, который может перехватить трафик, воссоздать ключ и расшифровать все данные.

Представитель Европейского института по стандартизации в области телекоммуникаций (ETSI), разработавшего алгоритм GEA-1, признал в беседе с журналистами Vice Motherboard, что алгоритм действительно имеет слабые места, и это было сделано умышлено:

«Мы следовали правилам: соблюдали правила экспортного контроля, которые ограничивали возможности GEA-1».

При этом «потомок» GEA-1 — GEA-2, уже не имел столь вопиющих проблем. Фактически, представитель ETSI объяснил, что во времена создания GEA-2, правила экспортного контроля уже были ослаблены. Тем не менее, исследователи сумели расшифровать трафик, защищенный GEA-2, применив для этого более сложную атаку, и пришли к выводу, что GEA-2 тоже «не обеспечивает достаточный для сегодняшних стандартов уровень безопасности».

Остается утешаться лишь тем, что в настоящее время GEA-1 и GEA-2 распространены не слишком широко, так как давно приняты новые стандарты для сетей 3G и 4G. В 2013 году ETSI и вовсе запретил операторам использовать алгоритм GEA-1, однако исследователи пишут, что, невзирая на это, GEA-1 и GEA-2 применяются по сей день, ведь GPRS до сих пор используется в качестве запасного варианта связи во многих странах и сетях.

«В большинстве стран [риск] не очень высок и значительно ниже, чем в начале 2000-х годов, поскольку сегодня в ходу GEA-3 и GEA-4. Но телефоны по-прежнему поддерживают GEA-1. Существуют сценарии, в которых мобильный телефон можно обманом заставить использовать GEA-1 даже сегодня», — говорит один из авторов исследования Ховард Раддум.

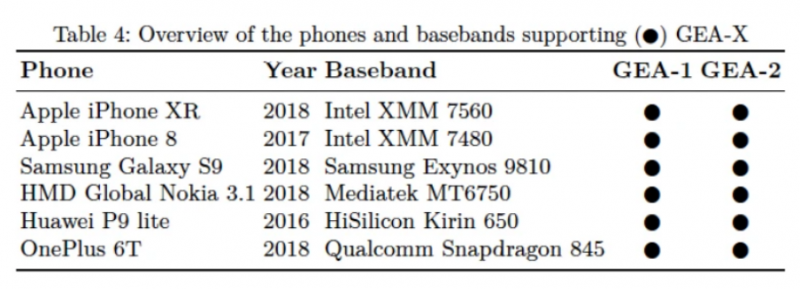

В качестве доказательства этих слов эксперты протестировали несколько современных смартфонов на базе Android и iOS, чтобы понять, могут ли они поддерживать старые и уязвимые алгоритмы. Увы, эксперимент показал, что GEA-1 и GEA-2 все еще поддерживаются. Также стоит добавить, что многие IoT-устройства тоже по-прежнему используют 2G-модемы и тоже могут быть уязвимы.